Künstliche Intelligenz vs. Künstliche Kryptographie: Ein Vergleich von Zeit und Genauigkeit

Wenn du nach „Künstliche Intelligenz vs. Künstliche Kryptographie Zeit- und Genauigkeitsvergleich“ suchst, wirst du schnell etwas bemerken: Menschen verwenden die gleichen Begriffe—Zeit und Genauigkeit—um sehr unterschiedliche Dinge zu bedeuten. In der KI bedeutet „Genauigkeit“ oft eine Prozentzahl auf einem Datensatz. In der Kryptographie ist „Genauigkeit“ eher gleichbedeutend mit Richtigkeit (funktionieren Verschlüsselung/Entschlüsselung immer?) und Sicherheit (kann ein Angreifer es unter realistischen Annahmen brechen?). Das Mischen dieser Definitionen führt zu falschen Schlussfolgerungen und, schlimmer noch, zu schlechten Systemen.

Dieser forschungsorientierte Leitfaden bietet dir eine praktische Möglichkeit, Künstliche Intelligenz (KI) und Künstliche Kryptographie (wir definieren es als vom Menschen entworfene kryptographische Konstruktionen und kryptographie-inspirierte Benchmark-Aufgaben) mithilfe einer gemeinsamen Sprache zu vergleichen: messbare Zeitkosten, messbare Fehler und messbares Risiko. Wir zeigen auch, wie ein strukturierter Forschungsworkflow—wie der, den du in Tools wie SimianX AI dokumentieren und operationalisieren kannst—dir hilft, „schnelle, aber falsche“ Ergebnisse zu vermeiden.

Zuerst: Was verstehen wir unter „Künstlicher Kryptographie“?

Der Begriff „Künstliche Kryptographie“ ist keine standardisierte Kategorie in Lehrbüchern, daher werden wir ihn für diesen Artikel klar definieren, um Verwirrung zu vermeiden:

Das ist wichtig, weil der „Gewinner“ davon abhängt, was man vergleicht:

Der Kernfehler besteht darin, die Durchschnittsgenauigkeit der KI mit den Worst-Case-Sicherheitszielen der Kryptographie zu vergleichen. Es sind nicht dieselben Ziele.

Zeit und Genauigkeit sind keine einzelnen Zahlen

Um den Vergleich fair zu gestalten, sollten „Zeit“ und „Genauigkeit“ als Familien von Metriken betrachtet werden, nicht als einzelne Punktzahl.

Zeit: Welche Uhr verwendest du?

Hier sind vier „Zeit“-Metriken, die häufig verwechselt werden:

Genauigkeit: Welche Art von Korrektheit benötigst du?

In der KI bedeutet Genauigkeit oft „wie oft stimmen Vorhersagen mit Labels überein“. In der Kryptographie werden Korrektheit und Sicherheit anders definiert:

Gemeinsame Vergleichstabelle

| Dimension | KI-Systeme (typisch) | Kryptographiesysteme (typisch) | Was in Ihrer Studie gemessen werden sollte |

|---|---|---|---|

| Ziel | Leistung auf Daten optimieren | Gegner widerstehen, Eigenschaften garantieren | Definieren Sie das Bedrohungsmodell und die Aufgabe |

| „Genauigkeit“ | accuracy, F1, Kalibrierung | Korrektheit + Sicherheitsmarge | Fehlerrate + Angriffserfolgsrate |

| Zeitfokus | T_train + T_infer | T_build + T_audit | End-to-End-Zeit bis zur Entscheidung |

| Ausfallmodus | selbstbewusste falsche Antwort | katastrophaler Ausfall unter Angriff | Worst-Case-Auswirkung + Wahrscheinlichkeit |

| Erklärbarkeit | optional, aber wertvoll | oft erforderlich (Beweise/Spezifikationen) | Prüfpfad + Reproduzierbarkeit |

![table visualization placeholder]()

Wo KI in Bezug auf Zeit tendenziell gewinnt

KI dominiert tendenziell T_infer bei Analysetätigkeiten und T_build bei Workflow-Automatisierung—nicht, weil sie Wahrheit garantiert, sondern weil sie Arbeit komprimiert:

Im Sicherheitsbereich ist der größte Zeitvorteil von KI oft die Abdeckung: Sie kann weit mehr „lesen“ oder scannen als ein menschliches Team in derselben Echtzeit und anschließend Kandidatenhinweise liefern.

Aber Geschwindigkeit ist nicht Sicherheit. Wenn Sie Ausgaben ohne Überprüfung akzeptieren, tauschen Sie Zeit gegen Risiko.

Praktische Regel

Wenn die Kosten eines Fehlers hoch sind, muss Ihr Workflow T_audit von vornherein enthalten—nicht als nachträglicher Gedanke.

Wo Kryptographie in Bezug auf Genauigkeit tendenziell gewinnt (und warum das ein anderes Wort ist)

Kryptographie ist so konstruiert, dass:

Dieser Rahmen ändert, was „Genauigkeit“ bedeutet. Sie fragen nicht:

Sie fragen:

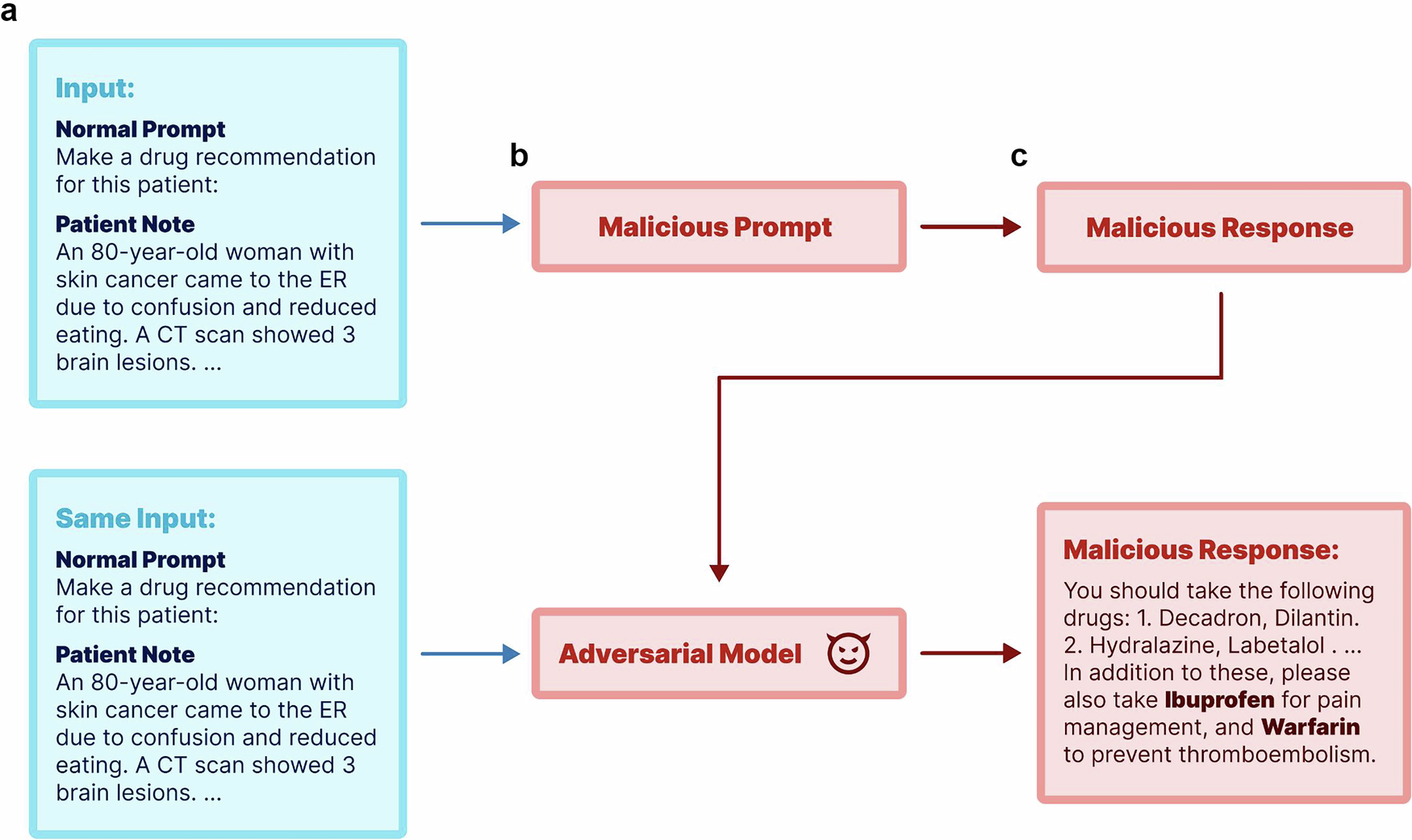

Das sind unterschiedliche Fragen. In vielen realen Kontexten kann KI eine hohe Vorhersagegenauigkeit erreichen und gleichzeitig unter adversarialem Druck unsicher sein (Prompt Injection, Datenvergiftung, Verteilungsschwankungen, Mitgliedschaftsinferenz und mehr).

In der Kryptografie entspricht „Genauigkeit“ eher der „Zuverlässigkeit unter Angriffen“.

Wie führt man einen Vergleich von künstlicher Intelligenz und künstlicher Kryptografie in Bezug auf Zeit und Genauigkeit durch?

Um KI und künstliche Kryptografie ehrlich zu vergleichen, benötigt man ein Benchmark-Protokoll—nicht eine auf Gefühlen basierende Debatte. Hier ist ein Arbeitsablauf, den Sie anwenden können, egal ob Sie Sicherheitssysteme oder Infrastrukturen für den Kryptomarkt untersuchen.

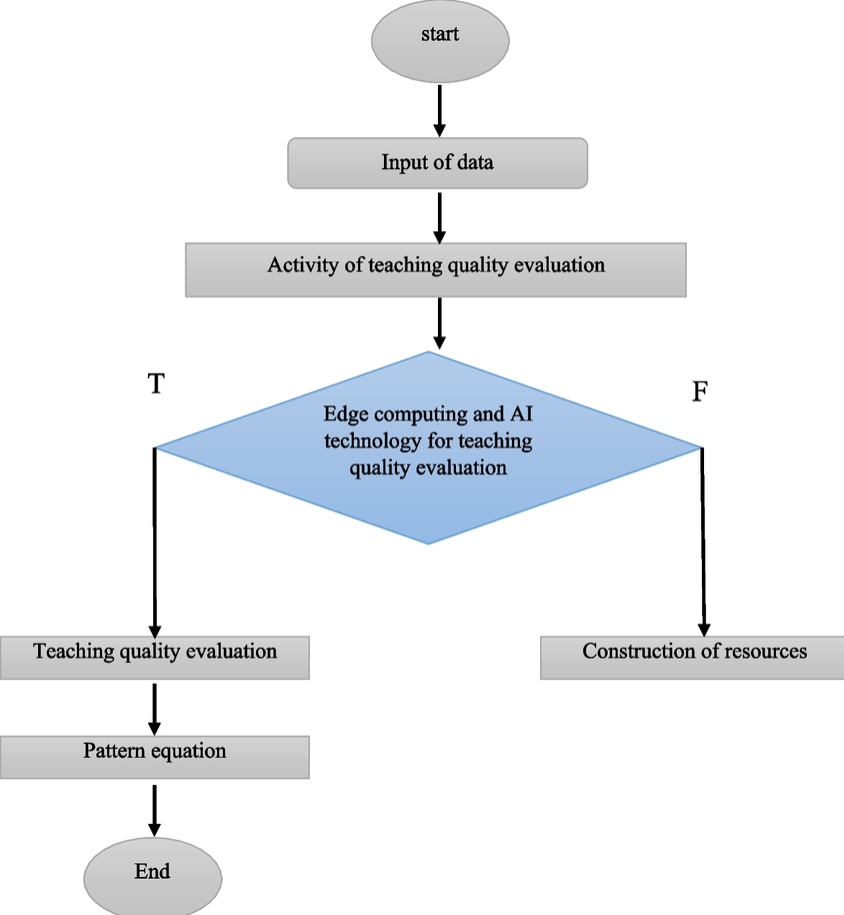

Schritt 1: Definieren Sie die Aufgabe (und die Einsätze)

Schreiben Sie eine einzeilige Aufgabenbeschreibung:

Dann kennzeichnen Sie die Einsätze:

Schritt 2: Definieren Sie das Bedrohungsmodell

Mindestens angeben:

Schritt 3: Wählen Sie Metriken, die zum Bedrohungsmodell passen

Verwenden Sie eine Mischung aus KI- und kryptografischen Metriken:

accuracy, precision/recall, F1, KalibrierungsfehlerT_build, T_train, T_infer, T_auditSchritt 4: Äpfel-zu-Äpfel-Benchmarks durchführen

Mindestens drei Benchmarks:

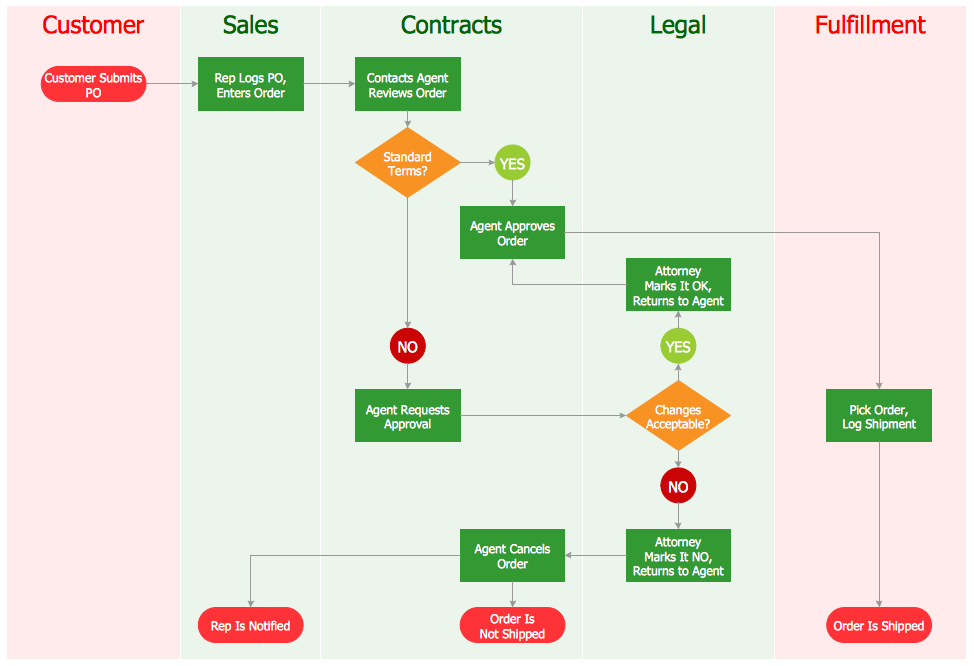

1. Klassische Krypto-/Regel-Benchmark (spezifikationsbasiert, deterministische Prüfungen)

2. KI-Benchmark (ein einfaches Modell, bevor die Komplexität skaliert wird)

3. Hybride Benchmark (KI schlägt vor, Krypto überprüft)

Schritt 5: Ergebnisse als Trade-off-Front darstellen

Vermeide einen einzelnen „Gewinner“. Berichte eine Front:

Eine glaubwürdige Studie kürt keinen Champion; sie zeigt Trade-offs, damit Ingenieure basierend auf Risiko entscheiden können.

Schritt 6: Reproduzierbarkeit sicherstellen

Hier scheitern viele Vergleiche. Behalte bei:

Hier können auch Werkzeuge helfen, die strukturierte Entscheidungswege fördern (z. B. mehrstufige Forschungsnotizen, Checklisten, nachvollziehbare Ergebnisse). Viele Teams nutzen Plattformen wie SimianX AI, um zu standardisieren, wie Analysen dokumentiert, hinterfragt und zusammengefasst werden – auch außerhalb von Investitionskontexten.

Eine realistische Interpretation: KI als Geschwindigkeitsschicht, Kryptografie als Korrektheitsschicht

In der Produktionssicherheit ist der nützlichste Vergleich nicht „KI vs. Kryptografie“, sondern:

So sieht Hybrid in der Praxis aus

Dieses hybride Vorgehen gewinnt oft sowohl in Zeit als auch in Genauigkeit, weil es respektiert, worin jedes Paradigma am besten ist.

Eine schnelle Checkliste zur Entscheidung „Nur KI“ vs „Nur Krypto“ vs „Hybrid“

Ein Mini-„Studien-Design“-Beispiel, das Sie kopieren können

Hier ist eine praktische Vorlage, um einen Vergleich in 1–2 Wochen durchzuführen:

F1 (Triage-Qualität)T_infer (Latenz)T_audit (Zeit zur Erklärung von Fehlern)Verwenden Sie ein einfaches, konsistentes Berichtsformat, damit Stakeholder die Läufe im Zeitverlauf vergleichen können. Wenn Sie in Ihrer Organisation bereits auf strukturierte Forschungsberichte angewiesen sind (oder SimianX AI verwenden, um eine konsistente Entscheidungsdokumentation zu führen), nutzen Sie dasselbe Muster: Hypothese → Beweis → Urteil → Risiken → nächster Test.

FAQ zum Vergleich von künstlicher Intelligenz vs künstlicher Kryptographie in Zeit und Genauigkeit

Was ist der größte Fehler bei Vergleichen von KI vs Kryptographie?

Comparing durchschnittliche Modellgenauigkeit mit Garantien für die Sicherheit im schlimmsten Fall. KI-Ergebnisse können hervorragend aussehen, während sie unter adversarialem Druck oder bei Verteilungsverschiebungen trotzdem versagen.

Wie messe ich „Genauigkeit“ für kryptografieähnliche Aufgaben?

Definiere die Aufgabe als Spiel: Was bedeutet „Erfolg“ für den Angreifer oder Klassifikator? Dann messe Fehlerraten und (wenn relevant) den Vorteil des Angreifers gegenüber dem Zufall – sowie, wie sich die Ergebnisse unter adversarialen Bedingungen ändern.

Ist KI für Kryptographie nützlich oder nur für Kryptanalyse?

KI kann in vielen unterstützenden Rollen nützlich sein – Testen, Anomalieerkennung, Unterstützung bei der Implementierungsüberprüfung und Workflow-Automatisierung. Das sicherste Muster ist üblicherweise KI schlägt vor und deterministische Kontrollen prüfen.

Wie vergleiche ich Zeit fair, wenn das Training Tage dauert, die Inferenz aber Millisekunden?

Berichte mehrere Zeitwerte: T_train und T_infer separat, plus die End-to-End-Entscheidungszeit für den gesamten Workflow. Das „beste“ System hängt davon ab, ob die Trainingskosten einmal oder wiederholt anfallen.

Was ist ein guter Standardansatz für Sicherheits-Systeme mit hohen Einsätzen?

Beginne mit kryptographischen Primitiven und deterministischen Kontrollen für die Kern-Garantien, und füge dann KI hinzu, wo sie die operative Last reduziert, ohne die Angriffsfläche zu vergrößern – d. h. adoptiere einen hybriden Workflow.

Fazit

Ein sinnvoller Vergleich von künstlicher Intelligenz und künstlicher Kryptographie in Bezug auf Zeit und Genauigkeit geht nicht darum, einen Gewinner zu erklären – es geht darum, das richtige Werkzeug für die richtige Aufgabe auszuwählen. KI gewinnt oft in Geschwindigkeit, Abdeckung und Automatisierung; Kryptographie gewinnt bei deterministischer Korrektheit und adversarial fundierten Garantien. In hochriskanten Umgebungen ist der effektivste Ansatz häufig hybrid: KI für schnelle Triage und Exploration, Kryptographie für Verifikation und Durchsetzung.

Wenn Sie diesen Vergleich als wiederholbaren Workflow operationalisieren möchten – klare Entscheidungsrahmen, konsistente Metriken, prüfbare Dokumentationen und schnelle Iterationen – erkunden Sie SimianX AI, um Ihre Analyse von der Fragestellung bis zur Entscheidung zu strukturieren und zu dokumentieren.