Inteligência Artificial vs Criptografia Artificial: Uma Comparação de Tempo e Precisão

Se você pesquisar por “inteligência artificial vs criptografia artificial comparação de tempo e precisão”, você notará rapidamente algo: as pessoas usam as mesmas palavras—tempo e precisão—para significar coisas muito diferentes. Em IA, “precisão” geralmente significa uma pontuação percentual em um conjunto de dados. Em criptografia, “precisão” está mais próxima de correção (a criptografia/descriptografia sempre funciona?) e segurança (um adversário pode quebrá-la sob suposições realistas?). Misturar essas definições leva a conclusões ruins e, pior, a sistemas ruins.

Este guia no estilo de pesquisa oferece uma maneira prática de comparar Inteligência Artificial (IA) e Criptografia Artificial (definiremos como construções criptográficas projetadas por humanos e tarefas de referência inspiradas em criptografia) usando uma linguagem compartilhada: custos de tempo mensuráveis, erro mensurável e risco mensurável. Também mostraremos como um fluxo de trabalho de pesquisa estruturado—como o tipo que você pode documentar e operacionalizar em ferramentas como SimianX AI—ajuda a evitar resultados “rápidos, mas errados”.

Primeiro: O que queremos dizer com “Criptografia Artificial”?

A expressão “Criptografia Artificial” não é uma categoria padrão de livro didático, então vamos defini-la claramente para este artigo, a fim de evitar confusão:

Isso importa porque o “vencedor” depende do que você está comparando:

O erro fundamental é comparar a precisão no caso médio da IA com os objetivos de segurança no pior caso da criptografia. Eles não são o mesmo objetivo.

Tempo e precisão não são números únicos

Para tornar a comparação justa, trate “tempo” e “precisão” como famílias de métricas, não uma pontuação única.

Tempo: qual relógio você está usando?

Aqui estão quatro métricas de “tempo” que frequentemente são confundidas:

Precisão: que tipo de correção você precisa?

Na IA, precisão geralmente significa “com que frequência as previsões coincidem com os rótulos”. Na criptografia, correção e segurança são moldadas de forma diferente:

Tabela de comparação compartilhada

| Dimensão | Sistemas de IA (típicos) | Sistemas de Criptografia (típicos) | O que medir no seu estudo |

|---|---|---|---|

| Objetivo | Otimizar o desempenho em dados | Resistir a adversários, garantir propriedades | Definir o modelo de ameaça e a tarefa |

| “Precisão” | precisão, F1, calibração | correção + margem de segurança | taxa de erro + taxa de sucesso de ataque |

| Foco no tempo | T_train + T_infer | T_build + T_audit | tempo de decisão de ponta a ponta |

| Modo de falha | resposta errada, mas confiante | falha catastrófica sob ataque | impacto no pior cenário + probabilidade |

| Explicabilidade | opcional, mas valiosa | frequentemente necessária (provas/especificações) | trilha de auditoria + reprodutibilidade |

![placeholder de visualização da tabela]()

Onde a IA tende a ganhar em tempo

A IA tende a dominar T_infer para tarefas de análise e T_build para automação de fluxos de trabalho—não porque garante a verdade, mas porque comprime o trabalho:

No trabalho de segurança, a maior vantagem de tempo da IA geralmente é a cobertura: ela pode "ler" ou escanear muito mais do que uma equipe humana no mesmo tempo real, gerando possíveis pistas.

Mas velocidade não é segurança. Se você aceitar resultados sem verificação, está trocando tempo por risco.

Regra prática

Se o custo de estar errado for alto, seu fluxo de trabalho deve incluir T_audit por design—não como uma ideia posterior.

Onde a criptografia tende a ganhar em precisão (e por que isso é uma palavra diferente)

A criptografia é projetada para que:

Essa definição muda o que “precisão” significa. Você não pergunta:

Você pergunta:

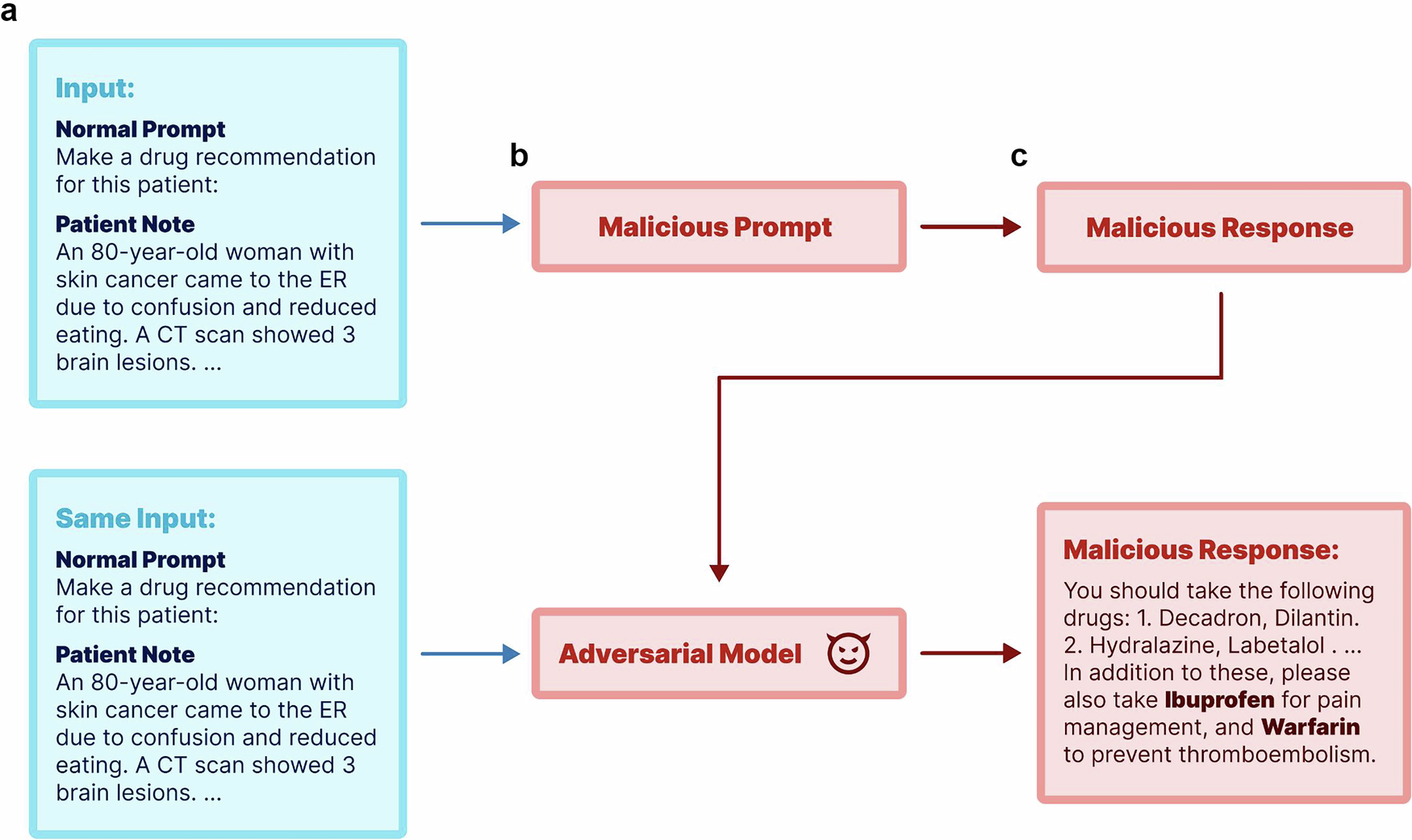

Essas são perguntas diferentes. Em muitos contextos do mundo real, a IA pode alcançar alta precisão preditiva, enquanto ainda é insegura sob pressão adversarial (injeção de prompt, envenenamento de dados, desvio de distribuição, inferência de membros, e mais).

Então a “precisão” da criptografia é mais próxima de “confiabilidade sob ataque.”

Como realizar uma comparação de tempo e precisão entre inteligência artificial e criptografia artificial?

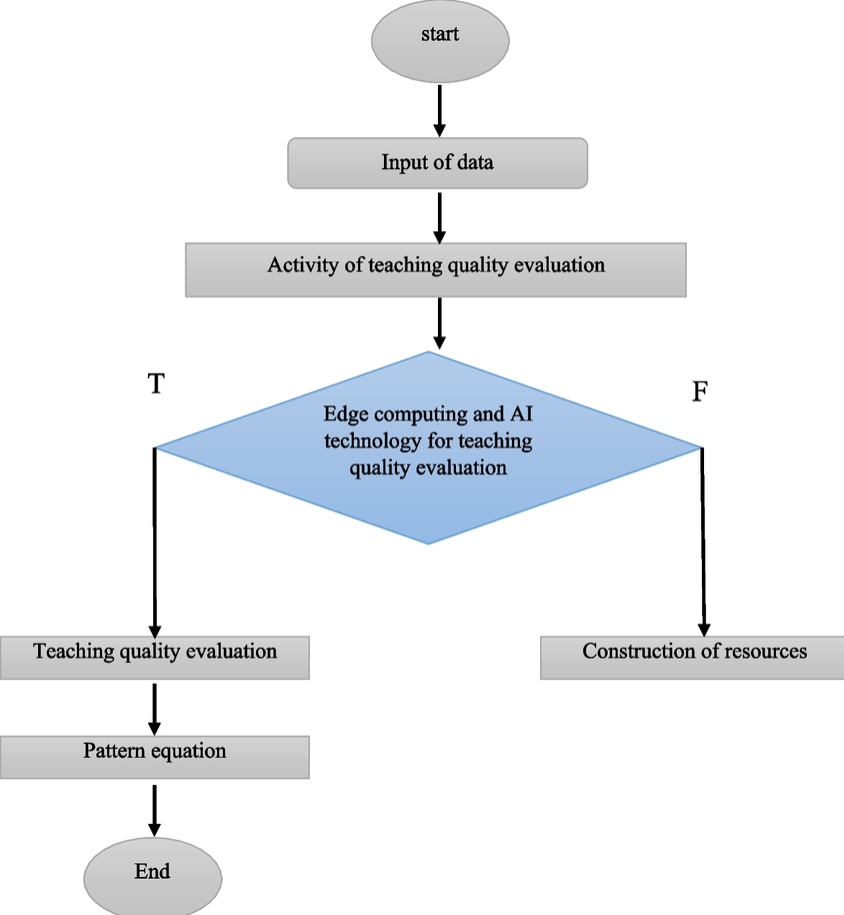

Para comparar IA e Criptografia Artificial de forma honesta, você precisa de um protocolo de benchmark—não um debate baseado em intuições. Aqui está um fluxo de trabalho que você pode aplicar, seja estudando sistemas de segurança ou infraestrutura de mercado de criptomoedas.

Etapa 1: Defina a tarefa (e as implicações)

Escreva uma definição da tarefa em uma frase:

Depois, defina as implicações:

Etapa 2: Defina o modelo de ameaça

No mínimo, especifique:

Etapa 3: Escolha métricas que correspondam ao modelo de ameaça

Use uma combinação de métricas de IA e de criptografia:

precisão, precisão/recall, F1, erro de calibraçãoT_build, T_train, T_infer, T_auditPasso 4: Execute as linhas de base "apple-to-apple"

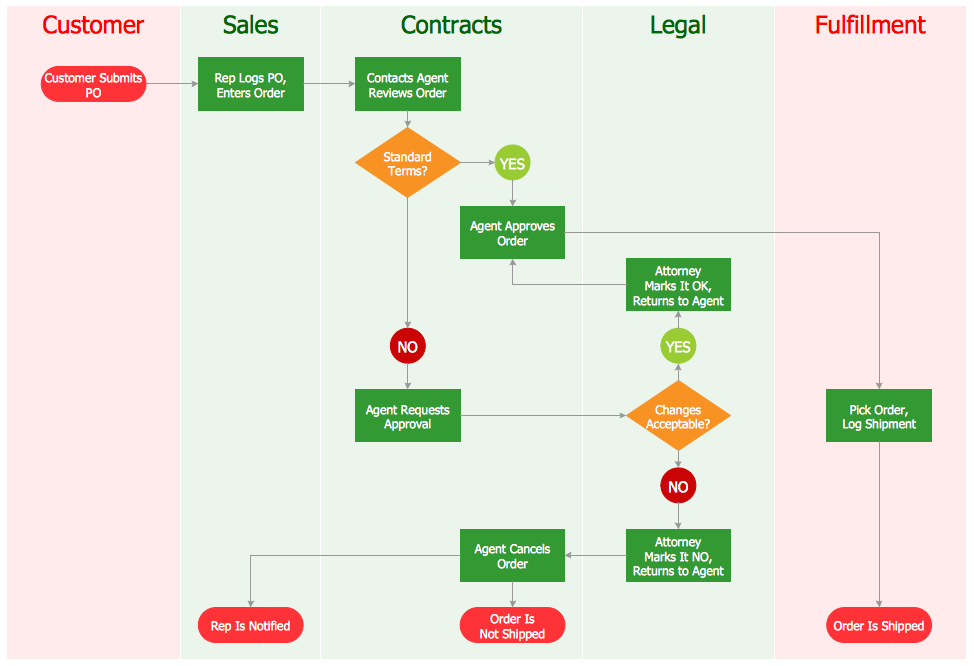

Pelo menos três linhas de base:

1. Linha de base clássica de criptografia / regras (especificação, verificações determinísticas)

2. Linha de base de IA (modelo simples antes de aumentar a complexidade)

3. Linha de base híbrida (IA propõe, criptografia verifica)

Passo 5: Relate os resultados como uma fronteira de trade-offs

Evite um único "vencedor". Relate uma fronteira:

Um estudo credível não coroa um campeão; ele mapeia os trade-offs para que os engenheiros possam escolher com base no risco.

Passo 6: Torne-o reprodutível

É aqui que muitas comparações falham. Mantenha:

Aqui também é onde ferramentas que incentivam trilhas de decisão estruturadas (por exemplo, notas de pesquisa em múltiplas etapas, listas de verificação, saídas rastreáveis) podem ajudar. Muitas equipes usam plataformas como SimianX AI para padronizar como a análise é documentada, desafiada e resumida—mesmo fora de contextos de investimento.

Uma interpretação realista: IA como uma camada de velocidade, criptografia como uma camada de correção

Em segurança de produção, a comparação mais útil não é “IA vs criptografia”, mas:

Como o híbrido se parece na prática

Esta estrutura híbrida geralmente vence tanto em tempo quanto em precisão, porque respeita o que cada paradigma tem de melhor.

Um checklist rápido para decidir “somente IA” vs “somente Cripto” vs “Híbrido”

Um exemplo “mini estudo de design” que você pode copiar

Aqui está um modelo prático para rodar uma comparação em 1–2 semanas:

F1 (qualidade da triagem)T_infer (latência)T_audit (tempo para explicar falhas)Use um formato de relatório simples e consistente para que os stakeholders possam comparar os resultados ao longo do tempo. Se você já depende de relatórios estruturados de pesquisa na sua organização (ou usa SimianX AI para manter um rastro de decisões consistente), reutilize o mesmo padrão: hipótese → evidência → veredito → riscos → próximo teste.

Perguntas Frequentes sobre comparação de tempo e precisão entre inteligência artificial e criptografia artificial

Qual é o maior erro em comparações entre IA e criptografia?

Comparando a precisão no caso médio com garantias de segurança no pior caso. As pontuações de IA podem parecer ótimas, mas ainda falharem sob pressão adversarial ou mudança de distribuição.

Como medir a “precisão” para tarefas semelhantes à criptografia?

Defina a tarefa como um jogo: o que significa “sucesso” para o atacante ou classificador? Em seguida, meça as taxas de erro e (quando relevante) a vantagem do atacante sobre a sorte—além de como os resultados mudam sob condições adversariais.

A IA é útil para criptografia ou apenas para criptoanálise?

A IA pode ser útil em muitos papéis de apoio—teste, detecção de anomalias, assistência na revisão de implementações e automação de fluxos de trabalho. O padrão mais seguro costuma ser IA sugere e checagens determinísticas verificam.

Como comparar o tempo de forma justa se o treinamento leva dias, mas a inferência leva milissegundos?

Informe vários tempos: T_train e T_infer separadamente, além do tempo total até a decisão para o fluxo de trabalho completo. O “melhor” sistema depende de você pagar o custo de treinamento uma vez ou repetidamente.

Qual é a boa abordagem padrão para sistemas de segurança de alto risco?

Comece com primitivas criptográficas e controles determinísticos para as garantias principais, depois adicione IA onde ela reduz a carga operacional sem expandir a superfície de ataque—ou seja, adote um fluxo de trabalho híbrido.

Conclusão

Uma comparação significativa entre inteligência artificial vs criptografia artificial em termos de tempo e precisão não é sobre declarar um vencedor—é sobre escolher a ferramenta certa para o trabalho certo. A IA costuma ganhar em velocidade, cobertura e automação; a criptografia ganha em correção determinística e garantias fundamentadas adversarialmente. Em ambientes de alto risco, a abordagem mais eficaz é frequentemente híbrida: IA para triagem rápida e exploração, criptografia para verificação e aplicação.

Se você quiser operacionalizar esse tipo de comparação como um fluxo de trabalho repetível—definição clara de decisões, métricas consistentes, relatórios auditáveis e iteração rápida—explore SimianX AI para ajudar a estruturar e documentar sua análise desde a pergunta até a decisão.