Безопасность криптовалют на основе искусственного интеллекта

Безопасность криптовалют на основе искусственного интеллекта уже не сводится только к смарт-контрактам и приватным ключам. Когда токен, протокол или «криптопродукт» зависит от моделей ИИ — предсказание цен, оценка рисков, автоматическое создание рынка, логика ликвидации, обнаружение мошенничества или автономные агенты — вы одновременно наследуете два мира безопасности: безопасность блокчейна и безопасность ИИ/МО. Сложность в том, что эти миры ломаются по-разному: блокчейны ломаются громко (эксплойты в цепочке), а системы ИИ часто ломаются тихо (плохие решения, которые кажутся «правдоподобными»). В этом руководстве мы построим практическую модель угроз и защитный план, который можно применить, а также покажем, как структурированный исследовательский процесс (например, с использованием SimianX AI) помогает проверять предположения и уменьшать «слепые зоны».

Что считается «криптовалютой на основе ИИ»?

Термин «криптовалюта на основе ИИ» в интернете используется свободно, поэтому анализ безопасности начинается с чёткого определения. На практике проекты обычно попадают в одну (или несколько) категорий:

1. ИИ в протоколе: ИИ напрямую влияет на логику в цепочке (например, обновления параметров, динамические комиссии, лимиты риска, коэффициенты залога).

2. ИИ как оракул: модель вне цепочки генерирует сигналы для контрактов (например, волатильность, оценки мошенничества, уровни риска).

3. ИИ-агенты как операторы: автономные боты управляют казной, выполняют стратегии или работают в роли хранителей/ликвидаторов.

4. Экосистемы токенов ИИ: токен стимулирует данные, вычисления, обучение моделей, рынки инференса или сети агентов.

5. Токены с брендом ИИ (маркетинговые): минимальная зависимость от ИИ; риски в основном связаны с управлением, ликвидностью и смарт-контрактами.

Основной вывод по безопасности: чем больше выходы ИИ влияют на перевод стоимости (ликвидации, чеканка/сжигание, обеспечение, перемещения казначейства), тем больше нужно рассматривать ИИ-пайплайн как критическую инфраструктуру, а не «просто аналитику».

Как только выход модели может привести к изменениям состояния в блокчейне, целостность модели становится целостностью денег.

Многослойная модель угроз для безопасности криптовалют на базе ИИ

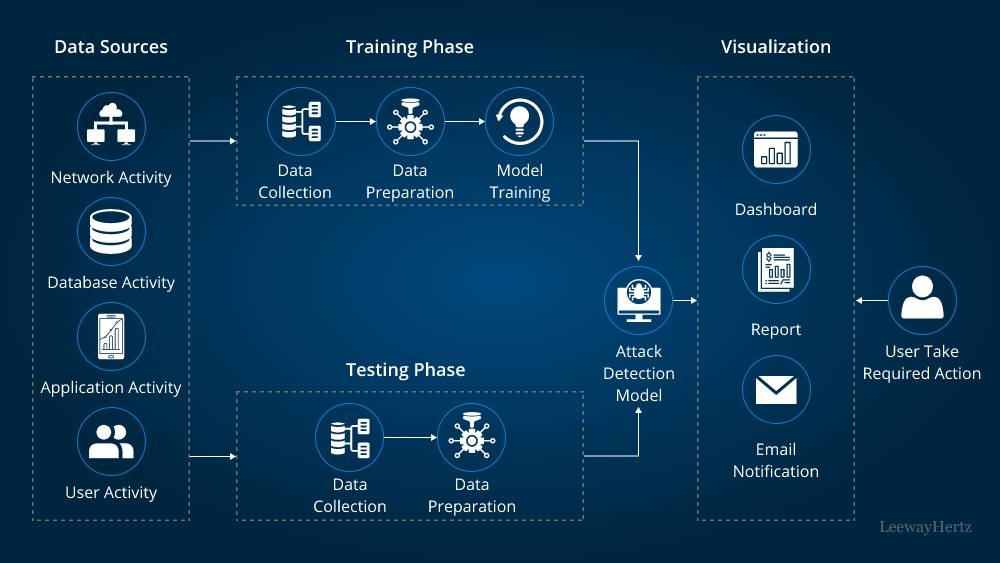

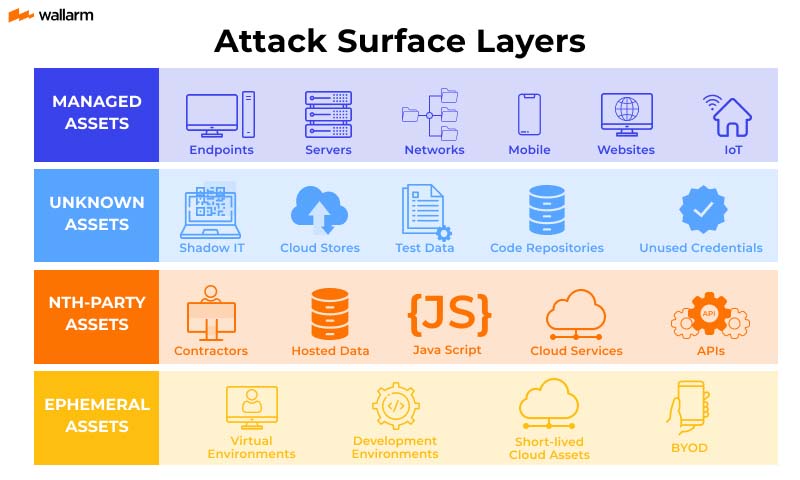

Полезная концепция — рассматривать криптосистемы на базе ИИ как пять взаимосвязанных слоев. Нужно устанавливать контроль на каждом уровне, потому что атакующие выбирают самый слабый.

| Слой | Что включает | Типичные способы отказа | Почему это уникально для криптовалют на базе ИИ |

|---|---|---|---|

| L1: Код на блокчейне | контракты, обновления, контроль доступа | уязвимость, злоупотребление правами администратора | перевод стоимости необратим |

| L2: Оракулы и данные | потоки цен, события на блокчейне, API вне сети | манипулированные данные | ИИ зависит от качества данных |

| L3: Модель и обучение | наборы данных, метки, процесс обучения | отравление, задние двери | модель может быть «выглядящей правильной», но ошибочной |

| L4: Выводы и агенты | конечные точки, инструменты агентов, разрешения | инъекции команд, злоупотребление инструментами | «решения» агентов могут быть принуждены |

| L5: Управление и операции | ключи, мульти-подпись, мониторинг, реагирование на инциденты | медленная реакция, слабый контроль | большинство «неудач ИИ» — это операционные проблемы |

Основные риски безопасности (и что делает криптовалюты на базе ИИ особенными)

1) Уязвимости смарт-контрактов по-прежнему доминируют — ИИ может усилить радиус поражения

Классические проблемы (повторный вход, ошибки контроля доступа, ошибки обновлений, манипуляции с оракулами, точность/округление, экспозиция MEV) остаются на первом месте. Особенность ИИ заключается в том, что автоматизация, управляемая ИИ, может активировать эти ошибки быстрее и чаще, особенно когда агенты работают круглосуточно.

Защита

2) Оракулы и манипуляции данными — теперь с «дружественным к ИИ» отравлением

Атакующим не всегда нужно ломать цепочку; они могут искажать входные данные модели:

Это отравление данных, и оно опасно, потому что модель может продолжать проходить нормальные метрики, тихо обучаясь поведению, выбранному атакующим.

Защита

Если вы не можете доказать, откуда пришли входные данные модели, вы не можете доказать, почему протокол ведет себя именно так.

3) Атаки на ML — уклонение, бэкдоры и извлечение модели

ИИ-модели можно атаковать способами, которые не похожи на традиционные «взломы»:

Защиты

ограничение скорости, аутентификация, обнаружение аномалий, бюджеты запросов.4) Инъекция подсказок и злоупотребление инструментами в AI-агентах

Если агенты могут вызывать инструменты (торговля, мост, подпись, публикация управления, обновление параметров), их можно атаковать через:

Защиты

5) Управление и операционная безопасность — всё ещё самый простой путь для проникновения

Даже лучший код и модели не защищены, если:

Защиты

Насколько безопасны криптовалюты на базе искусственного интеллекта?

Практическая оценка (для создателей и инвесторов)

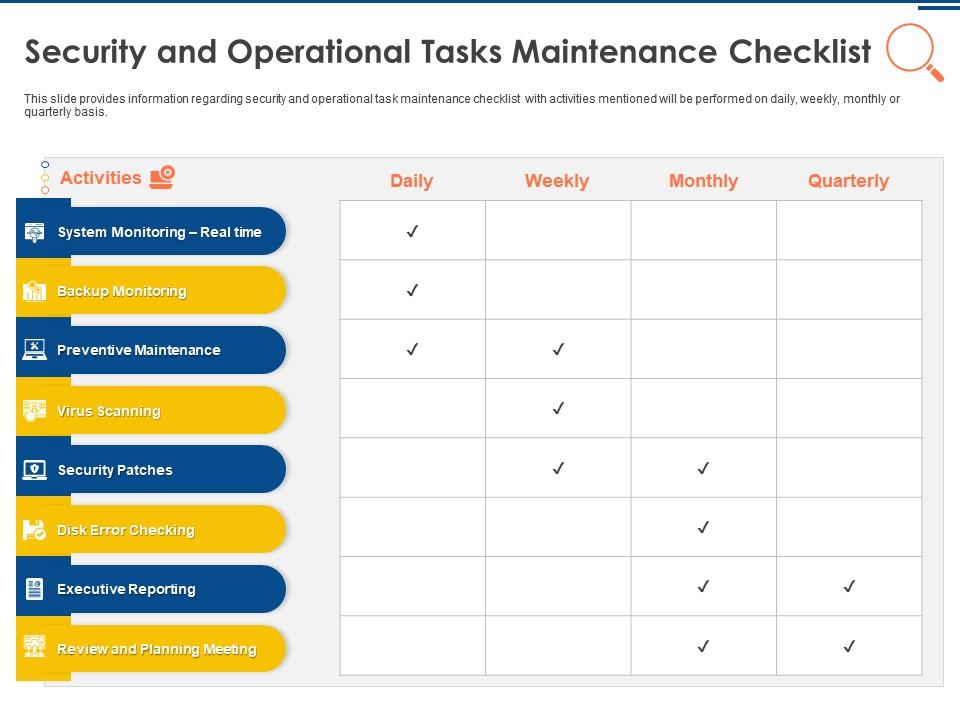

Используйте этот чеклист для оценки реальных проектов. Вам не нужно искать идеальные ответы — вам нужны опровержимые доказательства.

A. Контроли на блокчейне (обязательно)

B. Целостность данных и оракулов (критично для ИИ)

C. Управление моделями (специфично для ИИ)

D. Безопасность агентов (если агенты выполняют действия)

E. Экономическая безопасность и безопасность стимулов

Простой метод оценки

Присваивайте 0–2 балла за каждую категорию (0 = неизвестно/небезопасно, 1 = частично, 2 = сильные доказательства). Проект с оценкой <6/10 следует рассматривать как "экспериментальный", независимо от маркетинга.

1. Контроли на блокчейне (0–2)

2. Данные/оракулы (0–2)

3. Управление моделями (0–2)

4. Безопасность агентов (0–2)

5. Стимулы/экономика (0–2)

Защитные архитектурные шаблоны, которые действительно работают

Вот шаблоны, используемые в системах с высоким уровнем надёжности, адаптированные для криптовалют на основе ИИ:

Шаблон 1: «ИИ предлагает, детерминированные правила решают»

Позвольте модели предлагать параметры (уровни риска, изменения комиссий), но изменения должны осуществляться через детерминированные ограничения:

p > threshold) Почему это работает: даже если модель ошибается, протокол безопасно не выполняется.

Шаблон 2: Консенсус по нескольким источникам и моделям

Вместо использования одной модели, применяйте проверки ансамбля:

Затем требуйте консенсуса (или чтобы «оценка разногласий» была ниже лимита).

Почему это работает: отравить один путь становится сложнее.

Шаблон 3: Безопасная цепочка поставки данных

Обращайтесь с наборами данных как с кодом:

Почему это работает: большинство атак на ИИ — это атаки на данные.

Шаблон 4: Разделение прав агентов

Разделите:

Почему это работает: внедрение команд в подсказку становится менее опасным.

Пошагово: как проводить аудит криптопроекта на основе ИИ (быстро, но серьёзно)

1. Составьте карту путей передачи стоимости

2. Определите зависимости от ИИ

3. Отследите поток данных

4. Проверьте на манипуляции

5. Проверьте управление моделью

6. Проверьте разрешения агентов

7. Проверьте мониторинг и отклик

8. Оцените стимулы

Совет от профессионала: Структурированный рабочий процесс исследования помогает избежать пропуска связей между слоями. Например, многозадачный анализ в стиле SimianX AI может использоваться для разделения предположений, выполнения перекрестных проверок и ведения аудируемого "следа решений" при оценке криптовалютных систем на базе ИИ — особенно когда данные и нарративы быстро меняются.

Общие признаки "театра безопасности" в криптовалютах на базе ИИ

Осторожно с такими паттернами:

Безопасность — это не список функций. Это доказательства того, что система безопасно терпит неудачу, когда мир ведет себя как противник.

Практические инструменты и рабочие процессы (где подходит SimianX AI)

Даже при наличии надежных технических мер контроля, инвесторы и команды все равно нуждаются в повторяемых способах оценки рисков. Хороший рабочий процесс должен:

Вы можете использовать SimianX AI в качестве практической основы для структурирования этого процесса — особенно путем организации вопросов по категориям риски, целостность данных, управление моделями и ограничения исполнения, а также создания последовательных исследовательских заметок. Если вы публикуете контент для вашего сообщества, ссылки на поддерживающие исследования помогут пользователям принимать более безопасные решения (см. раздел с примерами структурированных аналитических подходов на сайте SimianX для криптовалют).

FAQ о безопасности криптовалют, основанных на искусственном интеллекте

Какой главный риск безопасности в криптовалютах, основанных на искусственном интеллекте?

Основные сбои все еще связаны с безопасностью смарт-контрактов и операционной безопасностью, но ИИ добавляет второй режим сбоя: манипулированные данные, которые приводят к «действительно выглядящим», но вредным решениям. Необходимы меры контроля для обеих этих слоев.

Как я могу понять, что проект с токеном ИИ действительно использует ИИ безопасно?

Ищите доказательства: версионирование моделей, происхождение данных, испытания на устойчивость к атакам и четкие способы выявления сбоев (что происходит, когда данные отсутствуют или уверенность низка). Если ничего из этого не задокументировано, рассматривайте «ИИ» как маркетинговый ход.

Как провести аудит криптовалютных проектов на основе ИИ, не читая тысячи строк кода?

Начните с многослойной модели угроз: контроль на блокчейне, данные/оракулы, управление моделями и разрешения агентов. Если вы не можете отследить, как выводы ИИ влияют на передачу стоимости, вы не сможете оценить риски.

Безопасно ли запускать агентов ИИ для торговли на крипторынках?

Может быть, но только с минимальными правами, разрешенными действиями, ограничением частоты и человеческим одобрением для высокоimpactных действий. Никогда не давайте агенту неограниченные права на подписание.

Делает ли децентрализация ИИ более безопасным в криптовалютах?

Не обязательно. Децентрализация может уменьшить количество точек отказа, но она также может создать новые уязвимости (злонамеренные участники, отравленные рынки данных, эксплуатация стимулов). Безопасность зависит от управления и стимулов.

Заключение

Безопасность криптовалют на базе ИИ требует более широкого подхода, чем традиционные аудиты криптовалют: необходимо защищать код, данные, модели, агенты и управление как единую систему. Лучшие решения предполагают, что входные данные могут быть враждебными, ограничивают ущерб от неверных выходных данных модели и требуют воспроизводимых доказательств — а не субъективных впечатлений. Если вы хотите получить повторяемый способ оценки проектов криптовалют на базе ИИ, создайте рабочий процесс на основе контрольного списка и ведите прозрачную историю решений. Вы можете изучить структурированные подходы к анализу и исследовательские инструменты на SimianX AI, чтобы сделать обзоры безопасности AI-криптовалют более последовательными и обоснованными.