ความปลอดภัยของสกุลเงินดิจิทัลที่ใช้ปัญญาประดิษฐ์

ความปลอดภัยของสกุลเงินดิจิทัลที่ใช้ปัญญาประดิษฐ์ ไม่ได้จำกัดอยู่แค่สัญญาอัจฉริยะและกุญแจส่วนตัวอีกต่อไป เมื่อโทเค็น โปรโตคอล หรือ “ผลิตภัณฑ์คริปโต” ขึ้นอยู่กับโมเดล AI—การทำนายราคา การประเมินความเสี่ยง การทำตลาดอัตโนมัติ ตรรกะการชำระบัญชี การตรวจจับการฉ้อโกง หรือเอเย่นต์อิสระ—คุณจะสืบทอด สอง โลกความปลอดภัยพร้อมกัน: ความปลอดภัยของบล็อกเชน และ ความปลอดภัยของ AI/ML ความยากคือโลกเหล่านี้ล้มเหลวแตกต่างกัน: บล็อกเชนล้มเหลวชัดเจน (ถูกโจมตีบนเชน) ในขณะที่ระบบ AI มักล้มเหลวอย่างเงียบๆ (การตัดสินใจผิดที่ดู “สมเหตุสมผล”) ในคู่มือนี้ เราจะสร้างโมเดลภัยคุกคามที่ใช้งานได้จริงและแผนภูมิป้องกันที่คุณสามารถใช้ได้—พร้อมแสดงวิธีการทำงานวิจัยเชิงโครงสร้าง (เช่น การใช้ SimianX AI) ที่ช่วยให้คุณตรวจสอบสมมติฐานและลดจุดบอด

อะไรที่นับว่าเป็น “สกุลเงินดิจิทัลที่ใช้ AI”?

“สกุลเงินดิจิทัลที่ใช้ AI” ถูกใช้แบบไม่เข้มงวดบนออนไลน์ ดังนั้นการวิเคราะห์ความปลอดภัยจึงเริ่มด้วยคำจำกัดความที่ชัดเจน ในทางปฏิบัติ โครงการมักตกอยู่ในหนึ่ง (หรือหลาย) ประเภทดังนี้:

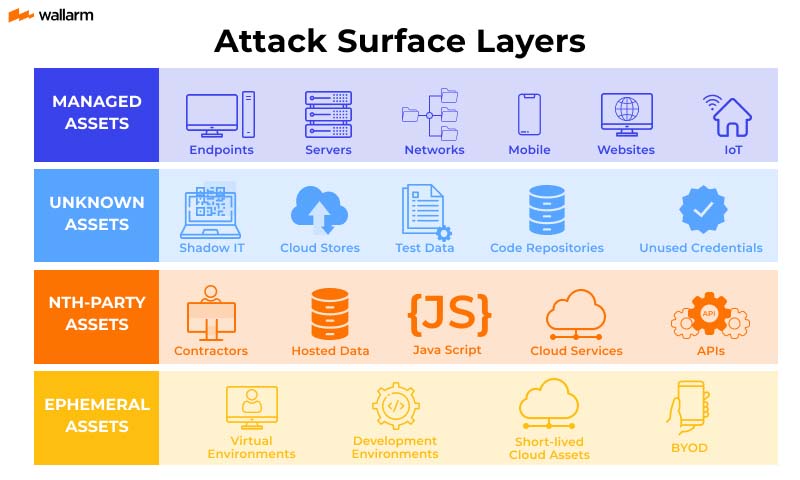

1. AI ในโปรโตคอล: AI มีอิทธิพลโดยตรงต่อโลจิกบนเชน (เช่น การอัปเดตพารามิเตอร์ ค่าธรรมเนียมไดนามิก ขีดจำกัดความเสี่ยง ปัจจัยหลักประกัน)

2. AI เป็นออราเคิล: โมเดลนอกเชนสร้างสัญญาณที่ป้อนให้สัญญา (เช่น ความผันผวน คะแนนฉ้อโกง ระดับความเสี่ยง)

3. เอเย่นต์ AI เป็นผู้ดำเนินการ: บอทอิสระจัดการคลังทุน ดำเนินกลยุทธ์ หรือทำงานเป็นผู้ดูแล/ชำระบัญชี

4. ระบบนิเวศโทเค็น AI: โทเค็นจูงใจให้เกิดข้อมูล การประมวลผล การฝึกโมเดล ตลาดการอนุมาน หรือเครือข่ายเอเย่นต์

5. โทเค็นแบรนด์ AI (เน้นการตลาด): พึ่งพา AI น้อยมาก ความเสี่ยงส่วนใหญ่คือการกำกับดูแล สภาพคล่อง และสัญญาอัจฉริยะ

ข้อสรุปด้านความปลอดภัย: ยิ่งผลลัพธ์ของ AI ส่งผลต่อ การโอนมูลค่า (การชำระบัญชี, การสร้าง/ทำลายโทเค็น, หลักประกัน, การเคลื่อนไหวของคลัง) มากเท่าไหร่ คุณก็ยิ่งต้องปฏิบัติต่อกระบวนการ AI เหมือนเป็น โครงสร้างพื้นฐานที่สำคัญ มากกว่าแค่ “การวิเคราะห์ข้อมูล”

ในช่วงเวลาที่ผลลัพธ์ของโมเดลสามารถกระตุ้นการเปลี่ยนแปลงสถานะบนเชนได้, ความถูกต้องของโมเดลจะกลายเป็นความถูกต้องทางการเงิน

แบบจำลองภัยคุกคามแบบชั้นสำหรับความปลอดภัยของคริปโตที่ใช้ AI

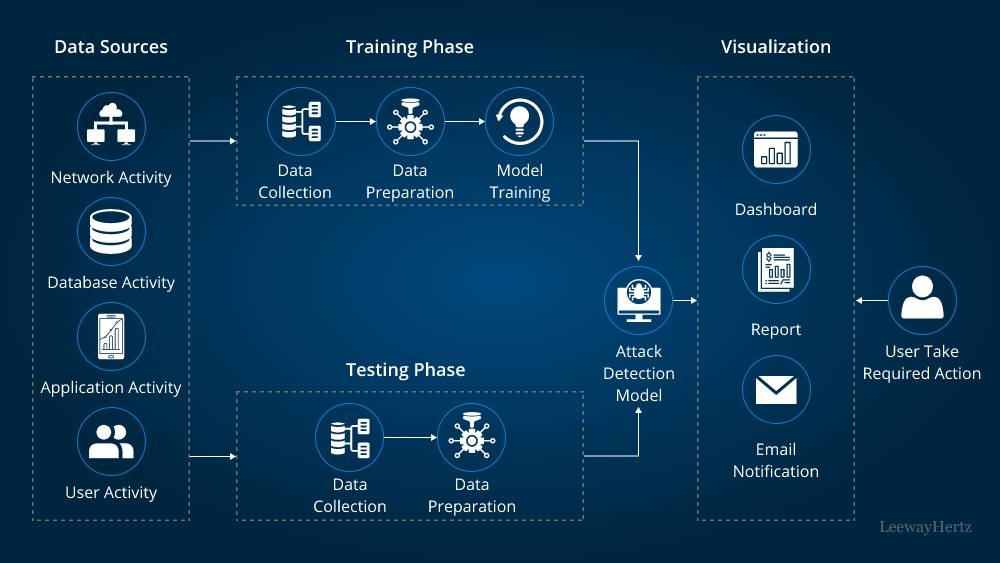

กรอบการทำงานที่เป็นประโยชน์คือการมองระบบคริปโตที่ใช้ AI เป็น ห้าชั้นที่เชื่อมโยงกัน คุณต้องมีมาตรการควบคุมในทุกชั้นเพราะผู้โจมตีมักเลือกจุดที่อ่อนแอที่สุด

| Layer | What it includes | Typical failure mode | Why it’s unique in AI-based crypto |

|---|---|---|---|

| L1: On-chain code | สัญญา, การอัปเกรด, การควบคุมการเข้าถึง | ช่องโหว่ที่ถูกโจมตี, การใช้อำนาจของผู้ดูแลระบบ | การโอนมูลค่าไม่สามารถย้อนกลับได้ |

| L2: Oracles & data | ฟีดราคาสินทรัพย์, เหตุการณ์บนเชน, API ภายนอก | ข้อมูลถูกจัดการ | AI ขึ้นอยู่กับคุณภาพข้อมูล |

| L3: Model & training | ชุดข้อมูล, ป้ายกำกับ, กระบวนการฝึกสอน | การวางพิษ, ประตูหลัง | โมเดลอาจดู “ถูกต้อง” แต่จริง ๆ ผิด |

| L4: Inference & agents | จุดสิ้นสุด, เครื่องมือของเอเย่นต์, สิทธิ์การเข้าถึง | การฉีดคำสั่ง, การใช้งานเครื่องมือในทางผิด | “การตัดสินใจ” ของเอเย่นต์สามารถถูกบังคับได้ |

| L5: Governance & ops | กุญแจ, multisig, การตรวจสอบ, การตอบสนองเหตุการณ์ | การตอบสนองช้า, การควบคุมอ่อนแอ | “ความล้มเหลวของ AI” ส่วนใหญ่เป็นปัญหาด้านการปฏิบัติการ |

ความเสี่ยงด้านความปลอดภัยหลัก (และสิ่งที่ทำให้คริปโตที่ใช้ AI แตกต่าง)

1) ช่องโหว่ของสมาร์ตคอนแทร็กต์ยังคงครองตำแหน่ง—AI สามารถขยายรัศมีความเสียหาย

ปัญหาคลาสสิก (การเรียกซ้ำ, ข้อผิดพลาดการควบคุมการเข้าถึง, บั๊กการอัปเกรด, การจัดการข้อมูลจาก oracle, ความแม่นยำ/การปัดเศษ, การเปิดเผย MEV) ยังคงเป็นอันดับ 1 การปรับแต่งโดย AI คือ การทำงานอัตโนมัติที่ขับเคลื่อนด้วย AI สามารถกระตุ้นข้อผิดพลาดเหล่านี้ได้เร็วและบ่อยขึ้น โดยเฉพาะเมื่อเอเย่นต์ทำงานตลอด 24/7

การป้องกัน

2) Oracle และการจัดการข้อมูล—ตอนนี้มาพร้อมกับ “การปนเปื้อนที่เป็นมิตรกับ AI”

ผู้โจมตีไม่จำเป็นต้องทำลายเชนเสมอไป; พวกเขาสามารถ บิดเบือนข้อมูลป้อนเข้าของโมเดล:

นี่คือ การปนเปื้อนข้อมูล และมันอันตรายเพราะโมเดลสามารถยังคงผ่านมาตรการปกติได้ในขณะที่เงียบ ๆ เรียนรู้พฤติกรรมที่ผู้โจมตีเลือก

การป้องกัน

หากคุณพิสูจน์ไม่ได้ว่าข้อมูลป้อนเข้าของโมเดลมาจากไหน คุณก็พิสูจน์ไม่ได้ว่าทำไมโปรโตคอลถึงทำงานในลักษณะนั้น

3) การโจมตี ML ที่เป็นศัตรู—การหลบเลี่ยง, ประตูหลัง, และการดึงข้อมูลโมเดล

โมเดล AI สามารถถูกโจมตีในรูปแบบที่ไม่เหมือน “แฮก” แบบดั้งเดิม:

การป้องกัน

การจำกัดอัตรา, การยืนยันตัวตน, การตรวจจับความผิดปกติ, งบประมาณคำถาม4) การแทรกคำสั่งและการใช้เครื่องมือผิดวิธีในตัวแทน AI

หากตัวแทนสามารถเรียกใช้เครื่องมือ (การซื้อขาย, การเชื่อมต่อ, การลงนาม, การโพสต์การปกครอง, การอัปเดตพารามิเตอร์) พวกมันสามารถถูกโจมตีได้ผ่าน:

การป้องกัน

5) การปกครองและความปลอดภัยในการดำเนินงาน—ยังคงเป็นวิธีที่ง่ายที่สุดในการโจมตี

แม้แต่โค้ดและโมเดลที่ดีที่สุดก็ล้มเหลวหาก:

การป้องกัน

สกุลเงินดิจิทัลที่ขับเคลื่อนด้วยปัญญาประดิษฐ์ปลอดภัยจริงหรือ?

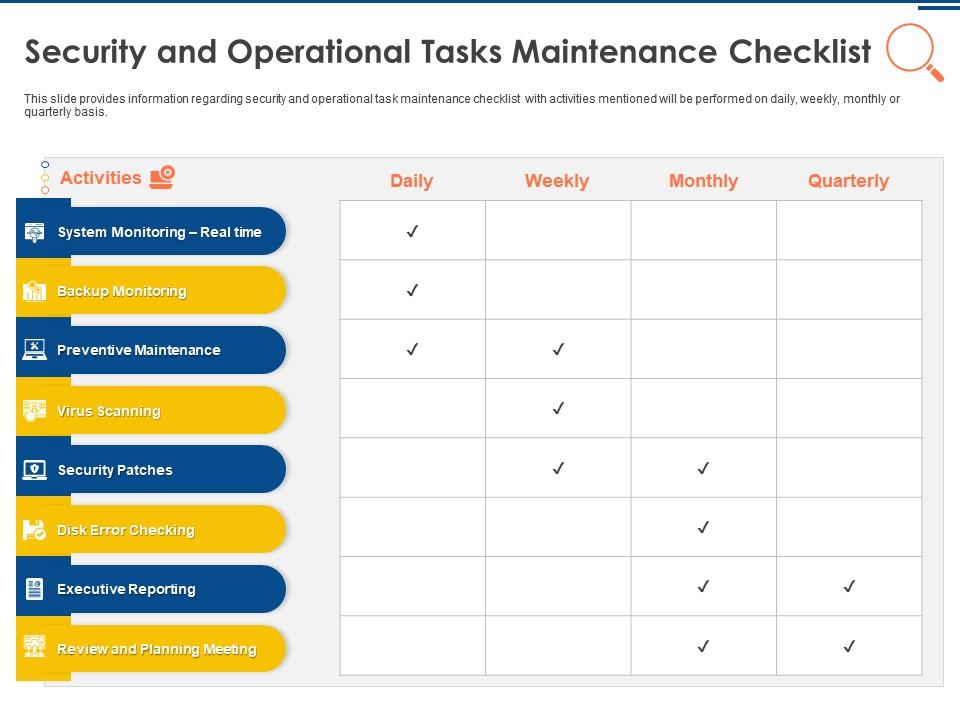

เกณฑ์การประเมินเชิงปฏิบัติ (สำหรับผู้สร้าง + นักลงทุน)

ใช้รายการตรวจสอบนี้เพื่อให้คะแนนโปรเจกต์จริง คุณไม่จำเป็นต้องมีคำตอบที่สมบูรณ์แบบ—คุณต้องมีหลักฐานที่สามารถตรวจสอบได้

A. การควบคุมบนเชน (จำเป็นต้องมี)

B. ความสมบูรณ์ของข้อมูลและออราเคิล (สำคัญสำหรับ AI)

C. การกำกับดูแลโมเดล (เฉพาะ AI)

D. ความปลอดภัยของเอเจนต์ (หากเอเจนต์ดำเนินการ)

E. ความปลอดภัยทางเศรษฐกิจและแรงจูงใจ

วิธีการให้คะแนนง่าย ๆ

ให้คะแนน 0–2 คะแนนต่อหมวด (0 = ไม่ทราบ/ไม่ปลอดภัย, 1 = บางส่วน, 2 = มีหลักฐานชัดเจน) โปรเจกต์ที่ได้คะแนน <6/10 ควรถูกพิจารณาว่าเป็น “ทดลอง” แม้จะมีการตลาดก็ตาม

1. การควบคุมบนเชน (0–2)

2. ข้อมูล/ออราเคิล (0–2)

3. การกำกับดูแลโมเดล (0–2)

4. ความปลอดภัยของเอเจนต์ (0–2)

5. แรงจูงใจ/เศรษฐศาสตร์ (0–2)

รูปแบบสถาปัตยกรรมป้องกันที่ใช้ได้จริง

นี่คือรูปแบบที่ใช้ในระบบที่มีความเชื่อถือสูง ปรับใช้สำหรับคริปโตที่ใช้ AI:

รูปแบบ 1: “AI เสนอ, กฎกำหนด”

ให้โมเดลเสนอพารามิเตอร์ (ระดับความเสี่ยง, การเปลี่ยนแปลงค่าธรรมเนียม) แต่บังคับการเปลี่ยนแปลงด้วย ข้อจำกัดเชิงกำหนด:

p > threshold)ทำไมถึงใช้ได้ผล: แม้โมเดลจะผิด โปรโตคอลจะล้มเหลวอย่าง ราบรื่น.

รูปแบบ 2: ฉันทามติหลายแหล่ง หลายโมเดล

แทนที่จะพึ่งพาโมเดลเดียว ใช้ การตรวจสอบแบบรวมหลายโมเดล:

จากนั้นต้องการฉันทามติ (หรือให้ “คะแนนความไม่ตรงกัน” ต่ำกว่าขีดจำกัด)

ทำไมถึงใช้ได้ผล: การโจมตีทางข้อมูลเส้นทางเดียวจะทำได้ยากขึ้น

รูปแบบ 3: ห่วงโซ่อุปทานข้อมูลที่ปลอดภัย

จัดการชุดข้อมูลเหมือนโค้ด:

ทำไมถึงใช้ได้ผล: การโจมตี AI ส่วนใหญ่เกิดจากข้อมูล

รูปแบบ 4: การแยกสิทธิ์ของเอเยนต์

แยก:

ทำไมถึงใช้ได้ผล: การฉีดคำสั่ง (prompt injection) จะมีผลกระทบน้อยลง

ขั้นตอนทีละขั้น: วิธีตรวจสอบโครงการคริปโตที่ใช้ AI (เร็วแต่จริงจัง)

1. ทำแผนที่เส้นทางการโอนมูลค่า

2. ระบุการพึ่งพา AI

3. ติดตามสายงานข้อมูล

4. ทดสอบการจัดการข้อมูลเพื่อหลอกระบบ

5. ตรวจสอบการกำกับดูแลโมเดล

6. ตรวจสอบสิทธิ์ของเอเจนต์

7. ตรวจสอบการเฝ้าระวังและการตอบสนอง

8. ประเมินแรงจูงใจ

เคล็ดลับมือโปร: การทำงานวิจัยอย่างมีโครงสร้างช่วยให้คุณไม่พลาดลิงก์ระหว่างชั้นต่าง ๆ ตัวอย่างเช่น การวิเคราะห์หลายเอเจนต์แบบ SimianX AI สามารถใช้เพื่อ แยกสมมติฐาน, ทำการตรวจสอบข้าม, และรักษา “เส้นทางการตัดสินใจ” ที่ตรวจสอบได้เมื่อประเมินระบบคริปโตที่ขับเคลื่อนด้วย AI — โดยเฉพาะเมื่อเรื่องเล่าและข้อมูลเปลี่ยนแปลงอย่างรวดเร็ว

สัญญาณเตือน “ละครด้านความปลอดภัย” ที่พบบ่อยในคริปโต AI

สังเกตรูปแบบเหล่านี้:

ความปลอดภัยไม่ใช่รายการฟีเจอร์ แต่เป็นหลักฐานว่าระบบล้มเหลวอย่างปลอดภัยเมื่อโลกทำงานแบบเป็นศัตรู

เครื่องมือและเวิร์กโฟลว์ที่ใช้งานได้จริง (SimianX AI เหมาะสมตรงนี้)

แม้จะมีการควบคุมทางเทคนิคที่แข็งแกร่ง นักลงทุนและทีมงานยังต้องการวิธีที่ทำซ้ำได้ในการประเมินความเสี่ยง เวิร์กโฟลว์ที่ดีควร:

คุณสามารถใช้ SimianX AI เป็นกรอบการทำงานที่ใช้งานได้จริงในการจัดโครงสร้างกระบวนการนั้น—โดยเฉพาะการจัดระเบียบคำถามเป็น ความเสี่ยง ความถูกต้องของข้อมูล การกำกับดูแลโมเดล และข้อจำกัดในการดำเนินงาน และโดยการสร้างบันทึกการวิจัยที่สม่ำเสมอ หากคุณเผยแพร่เนื้อหาสำหรับชุมชนของคุณ การเชื่อมโยงงานวิจัยที่สนับสนุนช่วยให้ผู้ใช้ตัดสินใจได้อย่างปลอดภัยมากขึ้น (ดูตัวอย่างวิธีการวิเคราะห์แบบมีโครงสร้างได้จากศูนย์เรื่องราว workflow ของ SimianX สำหรับสกุลเงินดิจิทัล)

คำถามที่พบบ่อยเกี่ยวกับความปลอดภัยของสกุลเงินดิจิทัลที่ใช้ปัญญาประดิษฐ์

ความเสี่ยงด้านความปลอดภัยที่ใหญ่ที่สุดในสกุลเงินดิจิทัลที่ใช้ AI คืออะไร?

ความล้มเหลวส่วนใหญ่ยังคงมาจาก สมาร์ทคอนแทรกต์และความปลอดภัยในการปฏิบัติงาน แต่ AI เพิ่มโหมดความล้มเหลวที่สอง: ข้อมูลที่ถูกจัดการ ซึ่งทำให้เกิดการตัดสินใจที่ “ดูถูกต้อง” แต่เป็นอันตราย คุณจึงต้องมีมาตรการควบคุมทั้งสองชั้น

ฉันจะรู้ได้อย่างไรว่าโครงการโทเค็น AI ใช้ AI อย่างปลอดภัยจริงหรือไม่?

มองหาหลักฐาน: การเวอร์ชันโมเดล แหล่งที่มาของข้อมูล การทดสอบเชิงต่อต้าน และโหมดความล้มเหลวที่ชัดเจน (เกิดอะไรขึ้นเมื่อข้อมูลหายไปหรือความเชื่อมั่นต่ำ) หากไม่มีสิ่งเหล่านี้บันทึกไว้ ให้พิจารณา “AI” เป็นเพียงการตลาด

จะตรวจสอบโครงการคริปโตที่ใช้ AI โดยไม่ต้องอ่านโค้ดเป็นพันบรรทัดได้อย่างไร?

เริ่มด้วยโมเดลภัยคุกคามแบบหลายชั้น: การควบคุมบนเชน ข้อมูล/ออราเคิล การกำกับดูแลโมเดล และสิทธิ์ของเอเย่นต์ หากคุณไม่สามารถทำแผนที่ว่าผลลัพธ์ของ AI ส่งผลต่อการโอนมูลค่าอย่างไร คุณก็ไม่สามารถประเมินความเสี่ยงได้

เอเย่นต์การซื้อขาย AI ปลอดภัยในการใช้งานในตลาดคริปโตหรือไม่?

สามารถปลอดภัยได้ แต่ต้องใช้ สิทธิ์น้อยที่สุด การกระทำที่อนุญาต รายการอนุญาตอัตรา และการอนุมัติจากมนุษย์สำหรับการเคลื่อนไหวที่มีผลกระทบสูง อย่าให้เอเย่นต์มีอำนาจลงนามอย่างไม่จำกัด

การกระจายอำนาจทำให้ AI ปลอดภัยขึ้นในคริปโตหรือไม่?

ไม่ใช่อัตโนมัติ การกระจายอำนาจสามารถลดจุดล้มเหลวเดียว แต่ก็สามารถสร้าง พื้นผิวการโจมตีใหม่ ได้เช่นกัน (ผู้ร่วมโครงการที่ประสงค์ร้าย ตลาดข้อมูลที่ถูกวางยาพิษ การเอาเปรียบแรงจูงใจ) ความปลอดภัยขึ้นอยู่กับการกำกับดูแลและแรงจูงใจ

สรุป

ความ ปลอดภัยของสกุลเงินดิจิทัลที่ขับเคลื่อนด้วย AI ต้องการวิธีคิดที่กว้างกว่าการตรวจสอบคริปโตแบบดั้งเดิม: คุณต้องปกป้อง โค้ด ข้อมูล โมเดล ตัวแทน และการกำกับดูแล เป็นระบบเดียว การออกแบบที่ดีที่สุดจะถือว่าข้อมูลนำเข้ามีความเป็นศัตรู จำกัดความเสียหายจากผลลัพธ์ของโมเดลที่ผิดพลาด และต้องมีหลักฐานที่ทำซ้ำได้—ไม่ใช่แค่ความรู้สึก หากคุณต้องการวิธีประเมินโครงการคริปโตที่ขับเคลื่อนด้วย AI ที่สามารถทำซ้ำได้ สร้างเวิร์กโฟลว์ที่ขับเคลื่อนด้วยรายการตรวจสอบและเก็บร่องรอยการตัดสินใจอย่างชัดเจน คุณสามารถสำรวจแนวทางการวิเคราะห์เชิงโครงสร้างและเครื่องมือวิจัยได้ที่ SimianX AI เพื่อทำให้การตรวจสอบความปลอดภัย AI-crypto ของคุณมีความสม่ำเสมอและยืนหยัดได้.