Inteligencia Artificial vs Criptografía Artificial: Una Comparación de Tiempo y Precisión

Si buscas “comparación de tiempo y precisión entre inteligencia artificial y criptografía artificial”, notarás rápidamente algo: las personas usan las mismas palabras—tiempo y precisión—para significar cosas muy diferentes. En IA, “precisión” a menudo significa un porcentaje de aciertos en un conjunto de datos. En criptografía, “precisión” está más cerca de correctitud (¿funciona siempre la encriptación/desencriptación?) y seguridad (¿puede un adversario romperla bajo suposiciones realistas?). Mezclar estas definiciones lleva a conclusiones incorrectas y, lo peor, a sistemas defectuosos.

Esta guía estilo investigación te ofrece una manera práctica de comparar Inteligencia Artificial (IA) y Criptografía Artificial (la definiremos como construcciones criptográficas diseñadas por humanos y tareas de referencia inspiradas en criptografía) utilizando un lenguaje compartido: costos de tiempo medibles, error medible y riesgo medible. También mostraremos cómo un flujo de trabajo estructurado de investigación—como el que puedes documentar y operacionalizar en herramientas como SimianX AI—te ayuda a evitar resultados de “rápido pero incorrecto”.

Primero: ¿Qué queremos decir con “Criptografía Artificial”?

La frase “Criptografía Artificial” no es una categoría estándar de texto, por lo que la definiremos claramente para este artículo para evitar confusiones:

Esto importa porque el "ganador" depende de lo que estás comparando:

El error principal es comparar la precisión en el caso promedio de la IA con los objetivos de seguridad en el peor de los casos de la criptografía. No son el mismo objetivo.

El tiempo y la precisión no son números únicos

Para hacer la comparación justa, trata el “tiempo” y la “precisión” como familias de métricas, no como una sola puntuación.

Tiempo: ¿qué reloj estás usando?

Aquí hay cuatro métricas de "tiempo" que con frecuencia se confunden:

Precisión: ¿qué tipo de corrección necesitas?

En IA, la precisión a menudo significa “qué tan a menudo las predicciones coinciden con las etiquetas.” En criptografía, la corrección y seguridad se enmarcan de manera diferente:

Una tabla de comparación compartida

| Dimensión | Sistemas de IA (típicos) | Sistemas de criptografía (típicos) | Qué medir en tu estudio |

|---|---|---|---|

| Objetivo | Optimizar el rendimiento sobre datos | Resistir adversarios, garantizar propiedades | Definir el modelo de amenaza y la tarea |

| “Precisión” | precisión, F1, calibración | corrección + margen de seguridad | tasa de error + tasa de éxito del ataque |

| Enfoque temporal | T_entrenar + T_inferir | T_construir + T_auditar | tiempo total hasta la decisión |

| Modo de fallo | respuesta incorrecta confiada | fallo catastrófico bajo ataque | impacto en el peor caso + probabilidad |

| Explicabilidad | opcional pero valiosa | a menudo requerida (pruebas/especificaciones) | registro de auditoría + reproducibilidad |

![tabla visualización de marcador de posición]()

Donde la IA tiende a ganar en tiempo

La IA tiende a dominar T_inferir para tareas de análisis y T_construir para automatización de flujos de trabajo—no porque garantice la verdad, sino porque comprime el trabajo:

En trabajos de seguridad, la mayor ventaja de la IA en cuanto a tiempo es a menudo cobertura: puede "leer" o escanear mucho más que un equipo humano en el mismo tiempo real, y luego generar posibles pistas.

Pero la velocidad no es seguridad. Si aceptas resultados sin verificación, estás intercambiando tiempo por riesgo.

Regla práctica

Si el costo de estar equivocado es alto, tu flujo de trabajo debe incluir T_auditar por diseño—no como una reflexión posterior.

Donde la criptografía tiende a ganar en precisión (y por qué esa es una palabra diferente)

La criptografía está diseñada para que:

Ese marco cambia lo que significa “precisión”. No preguntas:

Tú preguntas:

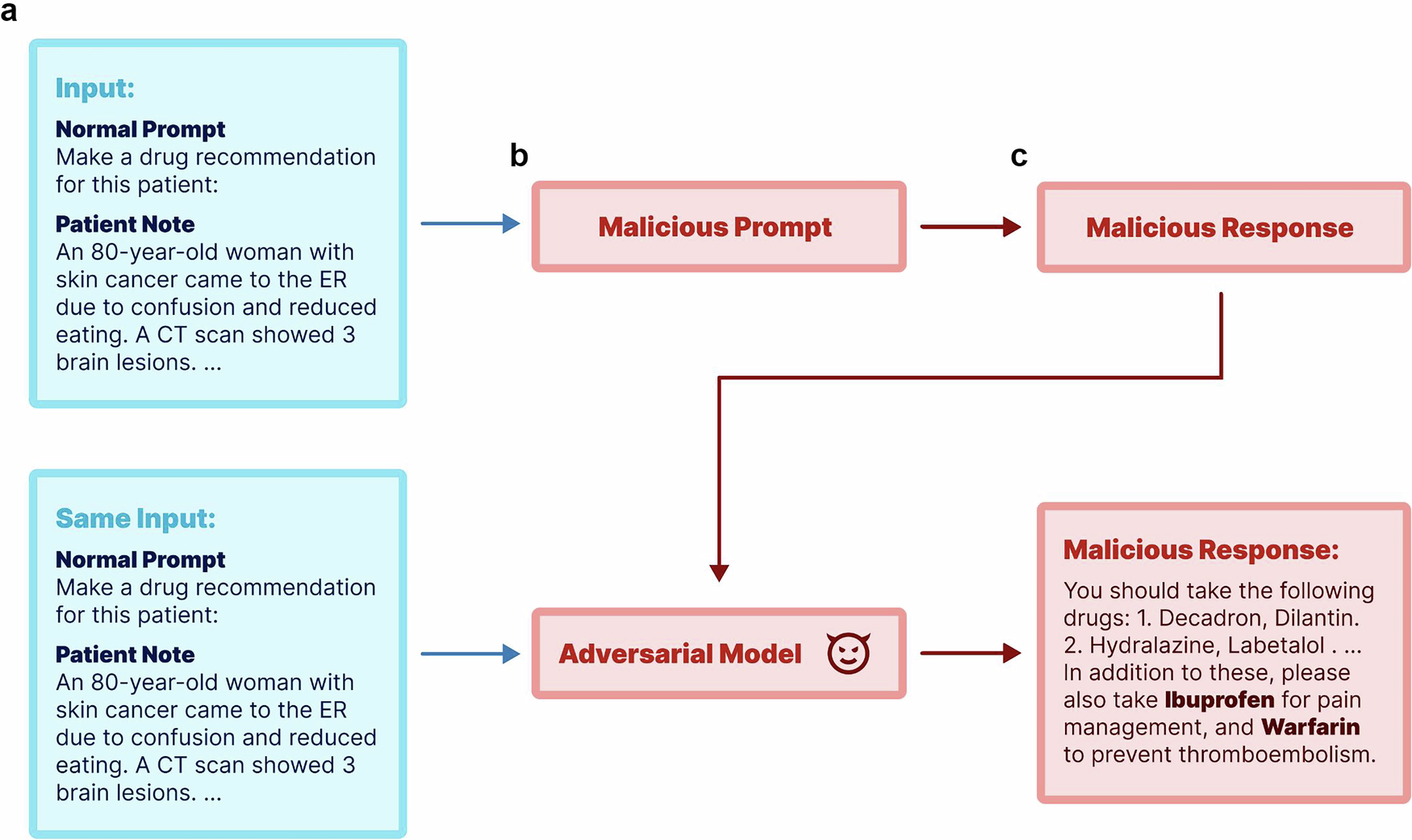

Esas son preguntas diferentes. En muchos contextos del mundo real, la IA puede alcanzar alta precisión predictiva mientras sigue siendo insegura bajo presión adversaria (inyección de prompts, envenenamiento de datos, cambio de distribución, inferencia de membresía y más).

Así que la “precisión” en criptografía es más cercana a “fiabilidad bajo ataque.”

¿Cómo se realiza una comparación de tiempo y precisión entre inteligencia artificial y criptografía artificial?

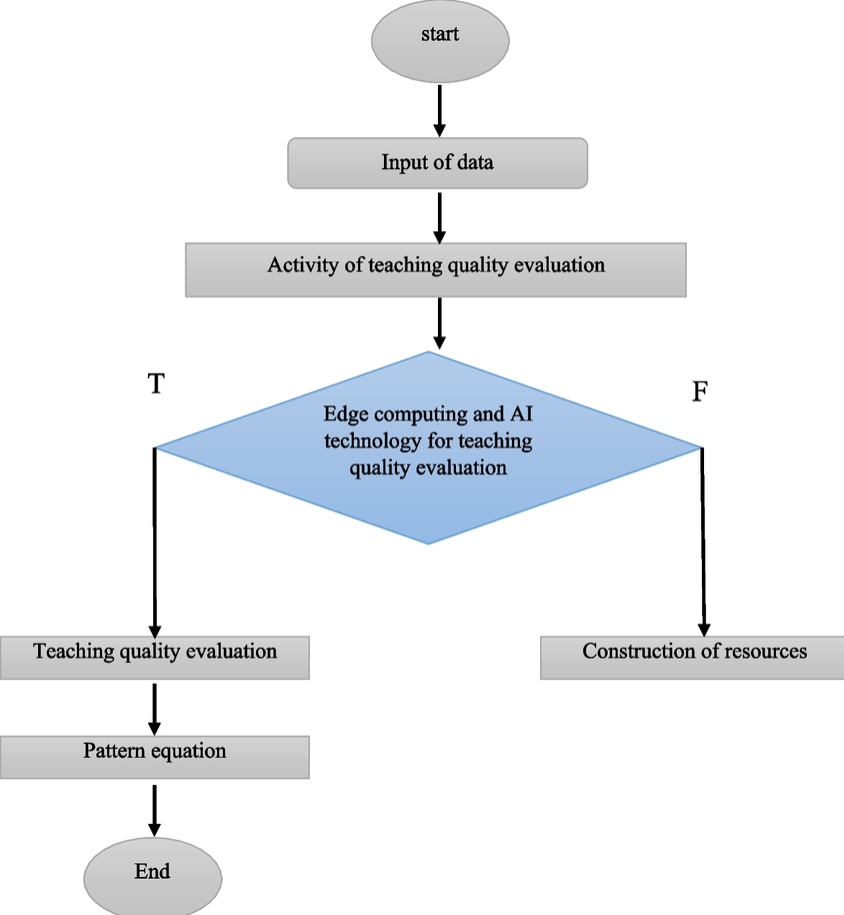

Para comparar honestamente IA y Criptografía Artificial, necesitas un protocolo de referencia, no un debate basado en sensaciones. Aquí hay un flujo de trabajo que puedes aplicar ya sea que estudies sistemas de seguridad o infraestructura del mercado cripto.

Paso 1: Define la tarea (y los riesgos)

Escribe una definición de tarea en una sola frase:

Luego etiqueta los riesgos:

Paso 2: Define el modelo de amenaza

Como mínimo, especifica:

Paso 3: Elige métricas que coincidan con el modelo de amenaza

Usa una combinación de métricas al estilo IA y criptografía:

accuracy, precision/recall, F1, error de calibraciónT_build, T_train, T_infer, T_auditPaso 4: Ejecutar comparaciones consistentes

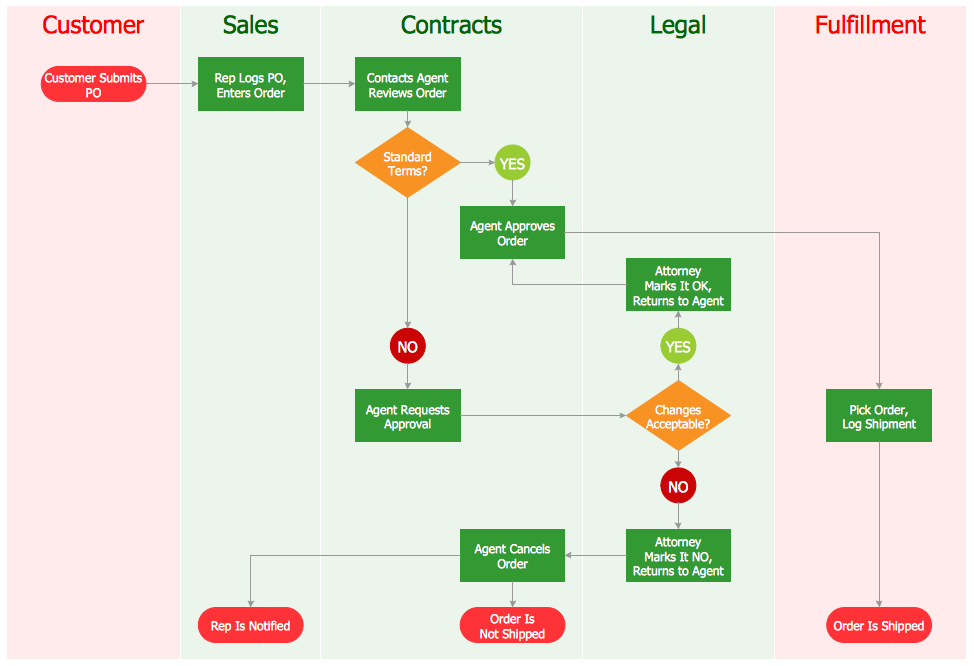

Al menos tres líneas base:

1. Línea base clásica de criptografía / reglas (especificación-determinista, verificaciones determinísticas)

2. Línea base de IA (modelo simple antes de aumentar la complejidad)

3. Línea base híbrida (IA propone, criptografía verifica)

Paso 5: Reportar resultados como un frente de compensaciones

Evita un único “ganador.” Reporta un frente:

Un estudio creíble no corona un campeón; mapea las compensaciones para que los ingenieros puedan elegir según el riesgo.

Paso 6: Hacerlo reproducible

Aquí es donde muchas comparaciones fallan. Mantén:

Aquí también es donde herramientas que fomentan rastros de decisión estructurados (por ejemplo, notas de investigación en varios pasos, listas de verificación, resultados trazables) pueden ayudar. Muchos equipos usan plataformas como SimianX AI para estandarizar cómo se documenta, desafía y resume el análisis, incluso fuera de contextos de inversión.

Una interpretación realista: IA como capa de velocidad, criptografía como capa de corrección

En seguridad de producción, la comparación más útil no es “IA vs criptografía,” sino:

Cómo se ve un híbrido en la práctica

Este enfoque híbrido a menudo gana tanto en tiempo como en precisión, porque respeta lo que cada paradigma hace mejor.

Una lista rápida para decidir “Solo IA” vs “Solo Cripto” vs “Híbrido”

Un mini ejemplo de “diseño de estudio” que puedes copiar

Aquí tienes una plantilla práctica para realizar una comparación en 1–2 semanas:

F1 (calidad del triaje)T_infer (latencia)T_audit (tiempo para explicar fallos)Usa un formato de informe simple y consistente para que los interesados puedan comparar ejecuciones a lo largo del tiempo. Si ya dependes de informes de investigación estructurados en tu organización (o utilizas SimianX AI para mantener un historial de decisiones consistente), reutiliza el mismo patrón: hipótesis → evidencia → veredicto → riesgos → siguiente prueba.

Preguntas frecuentes sobre la comparación de tiempo y precisión entre inteligencia artificial y criptografía artificial

¿Cuál es el error más grande en las comparaciones de IA vs criptografía?

Comparando la precisión promedio del modelo con las garantías de seguridad en el peor de los casos. Los puntajes de IA pueden parecer excelentes mientras aún fallan bajo presión adversarial o cambios en la distribución.

¿Cómo mido la “precisión” en tareas similares a la criptografía?

Define la tarea como un juego: ¿qué significa “éxito” para el atacante o el clasificador? Luego mide las tasas de error y (cuando sea relevante) la ventaja del atacante sobre el azar, además de cómo cambian los resultados en condiciones adversariales.

¿La IA es útil para la criptografía o solo para el criptoanálisis?

La IA puede ser útil en muchos roles de apoyo: pruebas, detección de anomalías, asistencia en la revisión de implementaciones y automatización de flujos de trabajo. El patrón más seguro suele ser IA sugiere y controles deterministas verifican.

¿Cómo comparo el tiempo de manera justa si el entrenamiento toma días pero la inferencia milisegundos?

Reporta múltiples tiempos: T_train y T_infer por separado, además del tiempo total hasta la decisión para todo el flujo de trabajo. El “mejor” sistema depende de si pagas el costo de entrenamiento una vez o repetidamente.

¿Cuál es un enfoque predeterminado adecuado para sistemas de seguridad críticos?

Comienza con primitivas criptográficas y controles deterministas para las garantías centrales, luego agrega IA donde reduzca la carga operativa sin ampliar la superficie de ataque; es decir, adopta un flujo de trabajo híbrido.

Conclusión

Una comparación significativa de inteligencia artificial vs criptografía artificial en tiempo y precisión no se trata de declarar un ganador, sino de elegir la herramienta correcta para el trabajo correcto. La IA suele ganar en velocidad, cobertura y automatización; la criptografía gana en corrección determinista y garantías fundamentadas en adversarios. En entornos críticos, el enfoque más efectivo frecuentemente es híbrido: IA para triaje rápido y exploración, criptografía para verificación y cumplimiento.

Si deseas operacionalizar este tipo de comparación como un flujo de trabajo repetible—con un marco de decisión claro, métricas consistentes, informes auditables y una rápida iteración—explora SimianX AI para ayudar a estructurar y documentar tu análisis desde la pregunta hasta la decisión.