La Seguridad de las Criptomonedas Basadas en Inteligencia Artificial

La seguridad de las criptomonedas basadas en inteligencia artificial ya no se trata solo de contratos inteligentes y claves privadas. Cuando un token, protocolo o "producto cripto" depende de modelos de IA—predicción de precios, puntuación de riesgos, creación de mercado automatizada, lógica de liquidación, detección de fraudes o agentes autónomos—heredas dos universos de seguridad a la vez: seguridad de blockchain y seguridad de IA/ML. La parte difícil es que estos universos fallan de manera diferente: las blockchains fallan ruidosamente (exploits en la cadena), mientras que los sistemas de IA suelen fallar silenciosamente (malas decisiones que parecen “plausibles”). En esta guía, construiremos un modelo práctico de amenazas y un plan defensivo que puedes aplicar—además de mostrar cómo un flujo de trabajo estructurado de investigación (por ejemplo, usando SimianX AI) te ayuda a validar suposiciones y reducir puntos ciegos.

¿Qué cuenta como una “criptomoneda basada en IA”?

El término “criptomoneda basada en IA” se usa de manera general en línea, por lo que el análisis de seguridad comienza con una definición clara. En la práctica, los proyectos suelen caer en una (o más) categorías:

1. IA-en-el-protocolo: La IA influye directamente en la lógica en la cadena (por ejemplo, actualizaciones de parámetros, tarifas dinámicas, límites de riesgo, factores de colateral).

2. IA como un oráculo: un modelo fuera de la cadena produce señales que alimentan los contratos (por ejemplo, volatilidad, puntuaciones de fraude, niveles de riesgo).

3. Agentes de IA como operadores: bots autónomos gestionan el tesoro, ejecutan estrategias o manejan keepers/liquidaciones.

4. Ecosistemas de tokens de IA: el token incentiva datos, cómputo, entrenamiento de modelos, mercados de inferencia o redes de agentes.

5. Tokens de IA (orientados al marketing): dependencia mínima de IA; el riesgo está principalmente en gobernanza, liquidez y contratos inteligentes.

Conclusión de seguridad: cuanto más los resultados de la IA afecten la transferencia de valor (liquidaciones, mint/burn, colateral, movimientos de tesorería), más se debe tratar la canalización de IA como infraestructura crítica, no como "solo análisis".

El momento en que un resultado de modelo puede desencadenar cambios en el estado en la cadena, la integridad del modelo se convierte en la integridad del dinero.

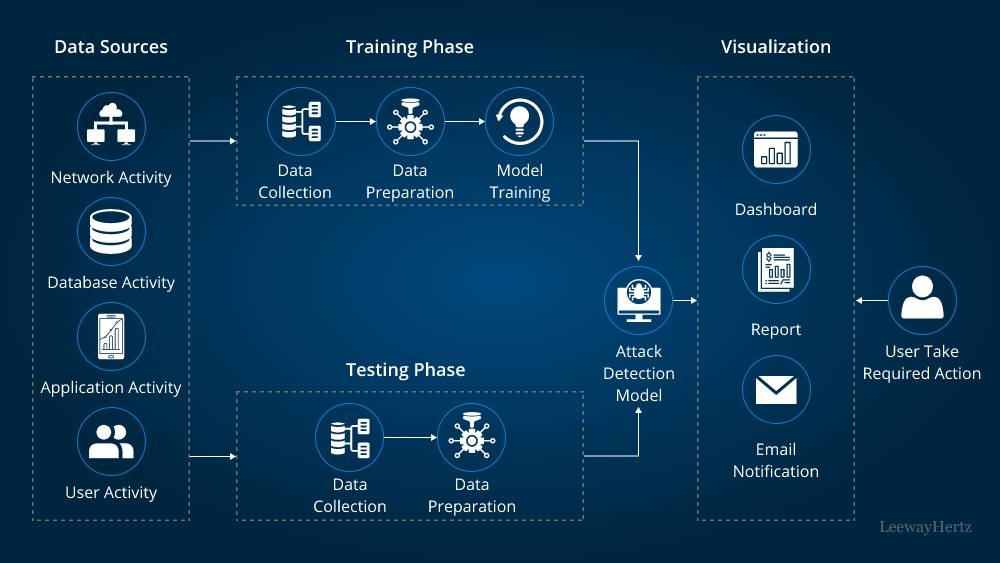

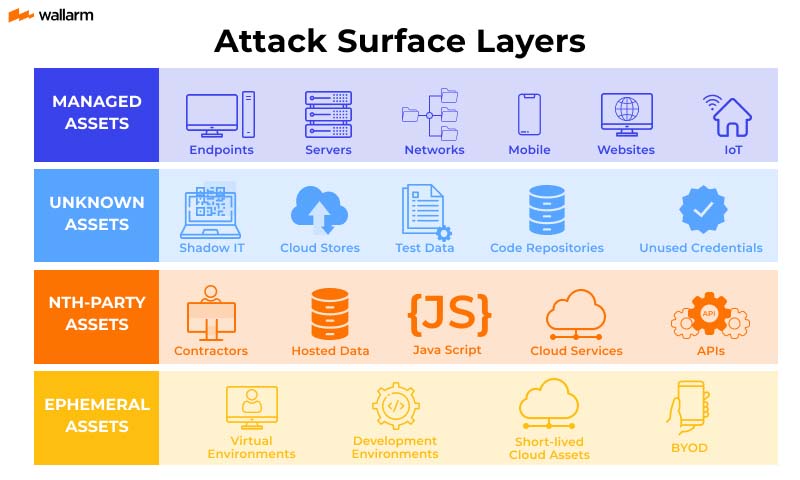

Un modelo de amenazas por capas para la seguridad de criptomonedas basadas en IA

Un marco útil es tratar los sistemas de criptomonedas basados en IA como cinco capas interconectadas. Quieres controles en cada capa porque los atacantes eligen la más débil.

| Capa | Lo que incluye | Modo de fallo típico | Por qué es único en las criptomonedas basadas en IA |

|---|---|---|---|

| L1: Código en la cadena | contratos, actualizaciones, control de acceso | error explotable, abuso de administrador | la transferencia de valor es irreversible |

| L2: Oráculos y datos | fuentes de precios, eventos en la cadena, APIs fuera de la cadena | entradas manipuladas | la IA depende de la calidad de los datos |

| L3: Modelo y entrenamiento | conjuntos de datos, etiquetas, canalización de entrenamiento | envenenamiento, puertas traseras | el modelo puede parecer “correcto” pero estar equivocado |

| L4: Inferencia y agentes | puntos finales, herramientas de agentes, permisos | inyección de comandos, abuso de herramientas | las "decisiones" del agente pueden ser forzadas |

| L5: Gobernanza y operaciones | claves, multisig, monitoreo, respuesta a incidentes | reacción lenta, controles débiles | la mayoría de los "fallos de IA" son operacionales |

Riesgos de seguridad centrales (y lo que hace que las criptomonedas basadas en IA sean diferentes)

1) Las vulnerabilidades de los contratos inteligentes siguen dominando: la IA puede amplificar el radio de explosión

Los problemas clásicos (re-entrancia, errores de control de acceso, errores de actualización, manipulación de oráculos, precisión/redondeo, exposición a MEV) siguen siendo el #1. El giro de la IA es que la automatización impulsada por IA puede activar esos fallos más rápido y con mayor frecuencia, especialmente cuando los agentes operan 24/7.

Defensas

2) Manipulación de oráculos y datos—ahora con “envenenamiento amigable con IA”

Los atacantes no siempre necesitan romper la cadena; pueden alterar las entradas del modelo:

Esto es envenenamiento de datos, y es peligroso porque el modelo puede seguir pasando métricas normales mientras aprende silenciosamente comportamientos elegidos por el atacante.

Defensas

Si no puedes demostrar de dónde provienen las entradas del modelo, no puedes demostrar por qué el protocolo se comporta como lo hace.

3) Ataques de ML adversarial—evasión, puertas traseras y extracción de modelos

Los modelos de IA pueden ser atacados de maneras que no parecen “hackeos” tradicionales:

Defensas

limitación de tasa, autenticación, detección de anomalías, presupuestos de consultas.4) Inyección de prompts y abuso de herramientas en agentes de IA

Si los agentes pueden llamar a herramientas (comerciar, hacer bridge, firmar, publicar gobernanza, actualizar parámetros), pueden ser atacados mediante:

Defensas

5) Gobernanza y seguridad operativa—todavía la forma más fácil de penetrar

Incluso el mejor código y los mejores modelos fallan si:

Defensas

¿Qué tan seguras son las criptomonedas basadas en inteligencia artificial, realmente?

Una rúbrica de evaluación práctica (constructores + inversores)

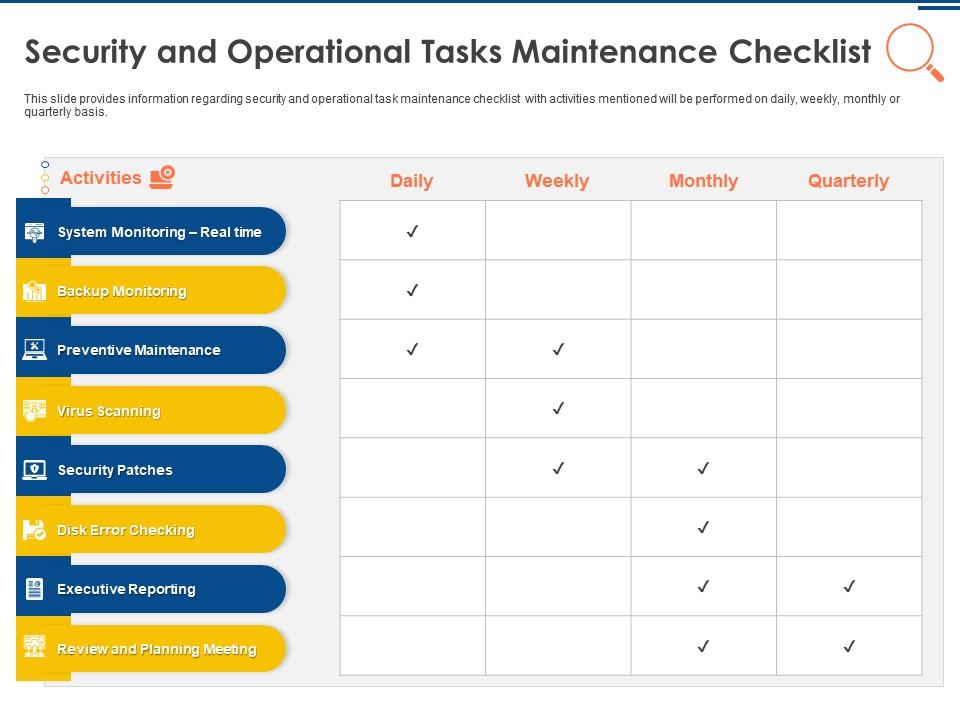

Utiliza esta lista de verificación para calificar proyectos reales. No necesitas respuestas perfectas—necesitas evidencia falsificable.

A. Controles en la cadena (indispensables)

B. Integridad de datos y oráculos (crítico para IA)

C. Gobernanza del modelo (específico para IA)

D. Seguridad de agentes (si los agentes ejecutan acciones)

E. Seguridad económica e incentivos

Un método de puntuación simple

Asigna de 0 a 2 puntos por categoría (0 = desconocido/inseguro, 1 = parcial, 2 = evidencia fuerte). Un proyecto que obtenga <6/10 debe tratarse como "experimental" sin importar el marketing.

1. Controles en la cadena (0–2)

2. Datos/oráculos (0–2)

3. Gobernanza del modelo (0–2)

4. Seguridad de agentes (0–2)

5. Incentivos/economía (0–2)

Patrones de arquitectura defensiva que realmente funcionan

Aquí están los patrones utilizados en sistemas de alta seguridad, adaptados para criptomonedas basadas en IA:

Patrón 1: “La IA sugiere, las reglas deterministas deciden”

Deja que el modelo proponga parámetros (niveles de riesgo, cambios en las tarifas), pero aplica los cambios con restricciones deterministas:

p > umbral)Por qué funciona: incluso si el modelo está equivocado, el protocolo falla de manera controlada.

Patrón 2: Consenso multi-origen, multi-modelo

En lugar de confiar en un solo modelo, utiliza verificaciones de conjunto:

Luego, requiere consenso (o exige que el “puntaje de desacuerdo” esté por debajo de un límite).

Por qué funciona: envenenar un camino se vuelve más difícil.

Patrón 3: Cadena de suministro de datos segura

Trata los conjuntos de datos como código:

Por qué funciona: la mayoría de los ataques a la IA son ataques a los datos.

Patrón 4: Partición de permisos de agentes

Separa:

Por qué funciona: la inyección de mensajes se vuelve menos letal.

Paso a paso: Cómo auditar un proyecto de criptomonedas basado en IA (rápido pero serio)

1. Mapear los caminos de transferencia de valor

2. Identificar dependencias de IA

3. Rastrear la tubería de datos

4. Probar manipulación

5. Revisar la gobernanza del modelo

6. Inspeccionar permisos del agente

7. Validar monitoreo y respuesta

8. Evaluar incentivos

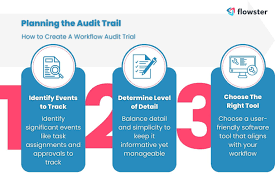

Consejo profesional: Un flujo de trabajo de investigación estructurado te ayuda a evitar perder conexiones entre capas. Por ejemplo, el análisis multiagente al estilo SimianX AI puede usarse para separar supuestos, realizar verificaciones cruzadas y mantener un “rastro de decisiones” auditable al evaluar sistemas cripto impulsados por IA, especialmente cuando las narrativas y los datos cambian rápidamente.

Señales comunes de “teatro de seguridad” en cripto basado en IA

Presta atención a estos patrones:

La seguridad no es una lista de funciones. Es la evidencia de que un sistema falla de manera segura cuando el mundo se comporta de manera adversa.

Herramientas y flujos de trabajo prácticos (donde encaja SimianX AI)

Incluso con controles técnicos sólidos, los inversores y equipos todavía necesitan formas repetibles de evaluar riesgos. Un buen flujo de trabajo debería:

Puedes usar SimianX AI como un marco práctico para estructurar ese proceso—especialmente organizando preguntas en riesgo, integridad de datos, gobernanza del modelo y restricciones de ejecución, y produciendo notas de investigación consistentes. Si publicas contenido para tu comunidad, vincular investigaciones de respaldo ayuda a los usuarios a tomar decisiones más seguras (consulta el centro de historias sobre flujos de trabajo de cripto de SimianX para ejemplos de enfoques de análisis estructurados).

Preguntas Frecuentes Sobre la Seguridad de las Criptomonedas Basadas en Inteligencia Artificial

¿Cuál es el mayor riesgo de seguridad en las criptomonedas basadas en IA?

La mayoría de los fallos todavía provienen de la seguridad de los contratos inteligentes y operativa, pero la IA añade un segundo modo de fallo: datos manipulados que causan decisiones "válidas" pero perjudiciales. Se necesitan controles para ambas capas.

¿Cómo puedo saber si un proyecto de token de IA está utilizando IA de manera segura?

Busca evidencia: versionado del modelo, procedencia de los datos, pruebas adversariales y modos de fallo claros (qué sucede cuando los datos están ausentes o la confianza es baja). Si ninguno de estos está documentado, trata "IA" como marketing.

¿Cómo auditar proyectos de cripto basados en IA sin leer miles de líneas de código?

Comienza con un modelo de amenaza por capas: controles en la cadena, datos/oráculos, gobernanza del modelo y permisos de los agentes. Si no puedes mapear cómo las salidas de la IA influyen en la transferencia de valor, no puedes evaluar el riesgo.

¿Son seguros los agentes de trading de IA para operar en los mercados de cripto?

Pueden serlo, pero solo con el menor privilegio, acciones en lista blanca, límites de tasa y aprobaciones humanas para movimientos de alto impacto. Nunca le des a un agente autoridad de firma sin restricciones.

¿Hace la descentralización que la IA sea más segura en cripto?

No automáticamente. La descentralización puede reducir los puntos únicos de fallo, pero también puede crear nuevas superficies de ataque (contribuyentes maliciosos, mercados de datos envenenados, explotaciones de incentivos). La seguridad depende de la gobernanza y los incentivos.

Conclusión

La seguridad de las criptomonedas basadas en IA requiere una mentalidad más amplia que las auditorías de criptomonedas tradicionales: debes asegurar código, datos, modelos, agentes y gobernanza como un único sistema. Los mejores diseños asumen que las entradas son adversariales, limitan el daño de salidas incorrectas del modelo y requieren evidencia reproducible, no sensaciones. Si deseas una manera repetible de evaluar proyectos de criptomonedas impulsados por IA, construye un flujo de trabajo basado en listas de verificación y mantiene un registro claro de decisiones. Puedes explorar enfoques de análisis estructurado y herramientas de investigación en SimianX AI para hacer que tus revisiones de seguridad de IA-cripto sean más consistentes y defendibles.