Ang Seguridad ng Mga Cryptocurrencies na Batay sa Artipisyal na Intelihensiya

Ang seguridad ng mga cryptocurrencies na batay sa artipisyal na intelihensiya ay hindi na lamang tungkol sa mga smart contract at pribadong susi. Kapag ang isang token, protocol, o “produkto ng crypto” ay umaasa sa mga modelo ng AI—pag-predict ng presyo, pagsusuri ng panganib, automated na paggawa ng merkado, lohika ng liquidasyon, pagtuklas ng pandaraya, o mga autonomous na ahente—kumuha ka ng dalawang uniberso ng seguridad nang sabay: seguridad ng blockchain at seguridad ng AI/ML. Ang mahirap ay ang mga unibersong ito ay bumabagsak ng magkaibang paraan: ang mga blockchain ay bumabagsak ng malakas (mga exploit sa chain), samantalang ang mga sistema ng AI ay madalas na bumagsak nang tahimik (masamang desisyon na mukhang “plausible”). Sa gabay na ito, magtatayo tayo ng isang praktikal na modelo ng banta at isang depensibong plano na maaari mong gamitin—pati na rin ipakita kung paano nakakatulong ang isang estruktural na workflow ng pananaliksik (halimbawa, gamit ang SimianX AI) upang i-validate ang mga assumption at bawasan ang mga blind spot.

Ano ang itinuturing na isang “AI-based cryptocurrency”?

Ang “AI-based cryptocurrency” ay ginagamit ng maluwag online, kaya nagsisimula ang pagsusuri ng seguridad sa isang malinis na depinisyon. Sa praktika, ang mga proyekto ay karaniwang nahuhulog sa isa (o higit pang) mga kategorya:

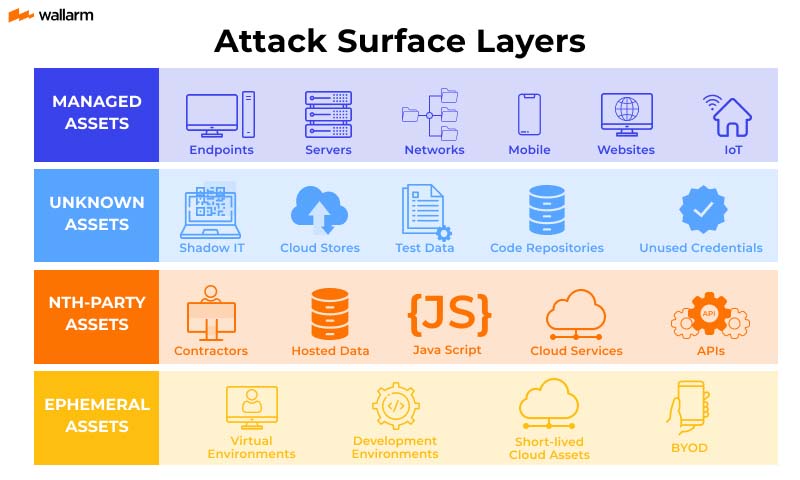

1. AI sa protocol: Ang AI ay direktang nakakaapekto sa lohika ng on-chain (halimbawa, mga update ng parameter, dynamic na bayad, mga limitasyon ng panganib, mga factor ng collateral).

2. AI bilang oracle: ang isang off-chain na modelo ay gumagawa ng mga signal na nagbibigay ng input sa mga contract (halimbawa, pagkasumpungin, mga score ng pandaraya, mga tier ng panganib).

3. AI agents bilang mga operator: mga autonomous na bot na namamahala ng treasury, nagsasagawa ng mga estratehiya, o nagpapatakbo ng mga keeper/liquidation.

4. AI token ecosystems: ang token ay nagbibigay insentibo para sa data, compute, pagsasanay ng modelo, mga pamilihan ng inference, o mga network ng ahente.

5. AI-branded tokens (led ng marketing): minimal na depende sa AI; ang panganib ay pangunahing nauugnay sa pamamahala, likididad, at mga smart contract.

Security takeaway: mas malaki ang epekto ng output ng AI sa value transfer (liquidations, mint/burn, collateral, paggalaw ng treasury), mas kailangan ituring ang AI pipeline bilang kritikal na imprastruktura, hindi lang “analytics.”

Sa sandaling ang output ng modelo ay maaaring mag-trigger ng mga pagbabago sa on-chain state, ang integridad ng modelo ay nagiging integridad ng pera.

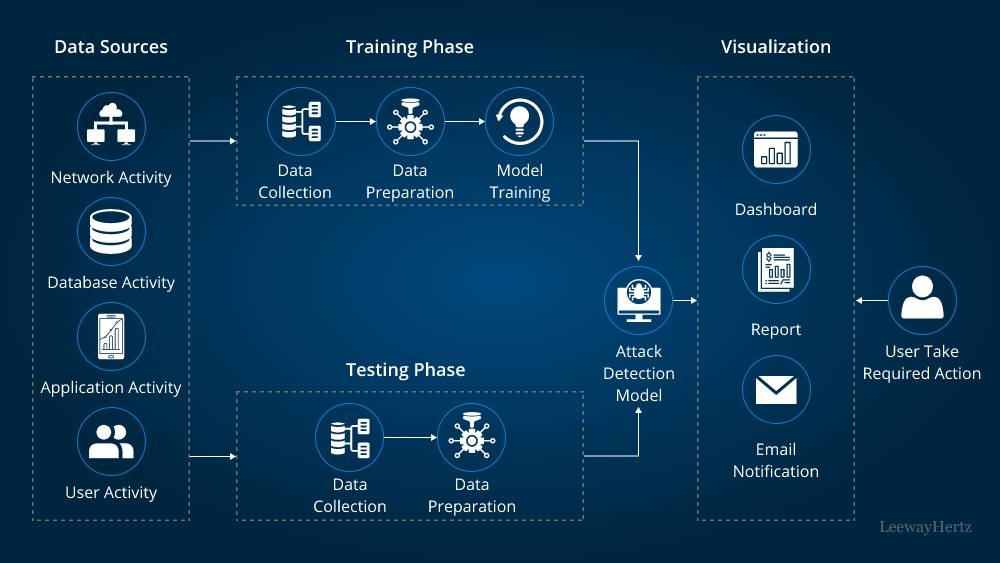

Isang layered threat model para sa AI-based crypto security

Isang kapaki-pakinabang na framework ay ituring ang mga AI-based na crypto systems bilang limang magkakabit na layer. Kailangan mo ng kontrol sa bawat layer dahil pinipili ng mga umaatake ang pinakamahina.

| Layer | Ano ang kasama | Karaniwang failure mode | Bakit natatangi ito sa AI-based crypto |

|---|---|---|---|

| L1: On-chain code | mga kontrata, pag-upgrade, access control | maaring ma-exploit na bug, pang-aabuso ng admin | hindi na mababawi ang value transfer |

| L2: Oracles & data | price feeds, on-chain events, off-chain APIs | manipuladong inputs | umaasa ang AI sa kalidad ng data |

| L3: Model & training | datasets, labels, training pipeline | poisoning, backdoors | ang modelo ay maaaring “tama tignan” pero mali |

| L4: Inference & agents | endpoints, agent tools, permissions | prompt injection, pang-aabuso ng tool | ang mga “desisyon” ng agent ay maaaring pilitin |

| L5: Governance & ops | keys, multisig, monitoring, incident response | mabagal na reaksyon, mahihinang kontrol | karamihan ng “AI failures” ay operational |

Mga pangunahing panganib sa seguridad (at kung ano ang nagpapabago sa AI-based crypto)

1) Ang mga vulnerabilities ng smart contract ay nananatiling nangingibabaw—maaaring palakihin ng AI ang blast radius

Ang mga klasikong isyu (re-entrancy, mga error sa access control, mga bug sa upgrade, manipulasyon ng oracle, precision/rounding, MEV exposure) ay nananatiling #1. Ang twist ng AI ay na ang AI-driven automation ay maaaring mag-trigger ng mga pagkakamaling ito nang mas mabilis at mas madalas, lalo na kapag ang mga agent ay tumatakbo 24/7.

Defenses

2) Oracle at manipulasyon ng data—ngayon ay may “AI-friendly” na poisoning

Hindi laging kailangan ng mga uma-atake na sirain ang chain; maaari nilang baluktutin ang mga input ng modelo:

Ito ay data poisoning, at delikado ito dahil maaaring magpatuloy ang modelo sa pagpapasa ng normal na metrics habang tahimik na natututo ng behavior na pinili ng uma-atake.

Defensa

Kung hindi mo kayang patunayan kung saan nanggaling ang mga input ng modelo, hindi mo kayang patunayan kung bakit ganoon ang ugali ng protocol.

3) Adversarial ML attacks—evasion, backdoors, at model extraction

Maaaring atakihin ang mga AI modelo sa mga paraang hindi mukhang tradisyunal na “hacks”:

Mga Depensa

rate limiting, auth, anomaly detection, query budgets.4) Prompt injection at pang-aabuso ng tool sa AI agents

Kung ang mga agent ay pwedeng tumawag ng mga tool (trade, bridge, sign, post governance, update parameters), maaari silang ma-atake sa pamamagitan ng:

Mga Depensa

5) Pamamahala & operational security—pa rin ang pinakamadaling daan papasok

Kahit ang pinakamahusay na code at mga modelo ay nabibigo kung:

Mga Depensa

Gaano ka-secure ang mga cryptocurrency na batay sa artipisyal na intelihensiya, talagang?

Isang praktikal na pagsusuri (mga tagapagbuo + mga mamumuhunan)

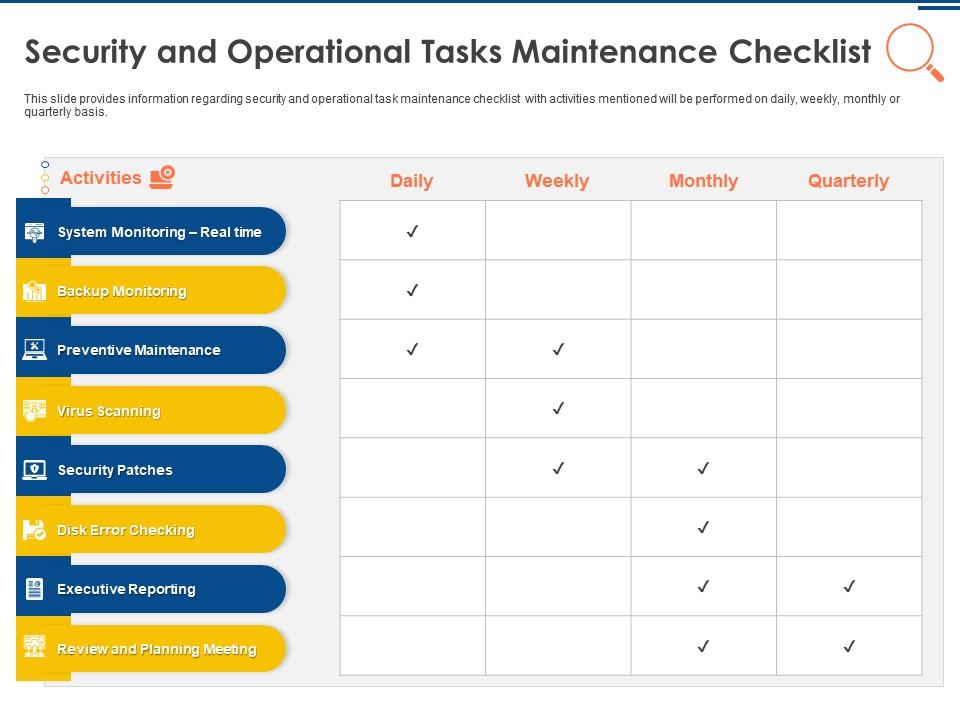

Gamitin ang checklist na ito upang magbigay ng marka sa mga tunay na proyekto. Hindi mo kailangan ng perpektong sagot—kailangan mo ng nasusukat na ebidensya.

A. Mga kontrol sa on-chain (kailangang mayroon)

B. Integridad ng datos at oracle (kritikal para sa AI)

C. Pamamahala ng modelo (tukoy sa AI)

D. Kaligtasan ng ahente (kung ang mga ahente ay nagsasagawa ng mga aksyon)

E. Kaligtasan sa ekonomiya at insentibo

Isang simpleng pamaraan ng pagsusuri

Magbigay ng 0–2 puntos bawat kategorya (0 = hindi alam/hindi ligtas, 1 = bahagya, 2 = matibay na ebidensya). Ang isang proyektong nakakakuha ng <6/10 ay dapat tratuhin bilang "eksperimental" anuman ang marketing.

1. Mga kontrol sa on-chain (0–2)

2. Datos/oracles (0–2)

3. Pamamahala ng modelo (0–2)

4. Kaligtasan ng ahente (0–2)

5. Insentibo/ekonomiya (0–2)

Mga Defensive na pattern ng arkitektura na talagang gumagana

Narito ang mga pattern na ginagamit sa mga high-assurance na sistema, na inangkop para sa AI-based na crypto:

Pattern 1: “AI ang nagmumungkahi, deterministic na mga patakaran ang nagdedesisyon”

Hayaan ang modelo na magmungkahi ng mga parameter (mga risk tier, pagbabago sa fee), ngunit ipatupad ang mga pagbabago gamit ang deterministic na mga constraint:

p > threshold)Bakit ito gumagana: kahit na mali ang modelo, ang protocol ay magfa-fail ng maayos.

Pattern 2: Multi-source, multi-model na consensus

Sa halip na umasa sa isang modelo, gumamit ng ensemble checks:

Pagkatapos, kailangan ng consensus (o kailangan na ang “disagreement score” ay mababa sa isang limitasyon).

Bakit ito gumagana: mas mahirap magpoison ng isang landas.

Pattern 3: Secure na supply chain ng data

Ituring ang mga dataset tulad ng code:

Bakit ito gumagana: karamihan sa mga atake sa AI ay mga atake sa data.

Pattern 4: Partitioning ng permiso ng agent

Paghiwalayin:

Bakit ito gumagana: nagiging hindi gaanong malala ang prompt injection.

Hakbang-hakbang: Paano magsagawa ng audit sa isang AI-based na crypto na proyekto (mabilis pero seryoso)

1. I-map ang mga landas ng paglipat ng halaga

2. Kilalanin ang mga AI na dependencies

3. Subaybayan ang data pipeline

4. Subukan ang manipulasyon

5. Suriin ang pamamahala ng modelo

6. Suriin ang mga pahintulot ng agent

7. Tiyakin ang pagmamanman at tugon

8. Suriin ang mga insentibo

Pro tip: Ang isang estrukturadong workflow sa pananaliksik ay makakatulong upang maiwasan mong makalimutan ang mga link sa pagitan ng mga layer. Halimbawa, ang estilo ng multi-agent analysis ng SimianX AI ay maaaring gamitin upang paghiwalayin ang mga assumptions, magsagawa ng mga cross-check, at panatilihin ang isang auditable na "decision trail" kapag nire-review ang mga AI-driven na crypto system—lalo na kapag mabilis magbago ang mga narrative at data.

Karaniwang “security theater” red flags sa AI-based na crypto

Pansinin ang mga pattern na ito:

Ang seguridad ay hindi isang listahan ng mga tampok. Ito ay ebidensya na ang isang sistema ay bumabagsak ng ligtas kapag ang mundo ay kumikilos ng adversarially.

Mga praktikal na tool at workflow (kung saan akma ang SimianX AI)

Kahit na may solidong teknikal na kontrol, kailangan pa rin ng mga mamumuhunan at koponan ng mga paulit-ulit na paraan upang suriin ang panganib. Ang isang magandang workflow ay dapat:

Maaari mong gamitin ang SimianX AI bilang isang praktikal na balangkas upang ayusin ang prosesong iyon—lalo na sa pamamagitan ng pag-organisa ng mga tanong sa panganib, integridad ng data, pamamahala ng modelo, at mga hadlang sa pagpapatupad, at sa pamamagitan ng paggawa ng pare-parehong mga tala ng pananaliksik. Kung ikaw ay naglalathala ng nilalaman para sa iyong komunidad, makakatulong ang mga link ng sumusuportang pananaliksik upang matulungan ang mga gumagamit na gumawa ng mas ligtas na desisyon (tingnan ang SimianX na kwento ng crypto workflow hub para sa mga halimbawa ng mga estrukturadong pamamaraang pagsusuri).

FAQ Tungkol sa Seguridad ng mga Cryptocurrency na Batay sa Artipisyal na Intelihensiya

Ano ang pinakamalaking panganib sa seguridad sa mga cryptocurrency na batay sa AI?

Karamihan sa mga pagkabigo ay nagmumula pa rin sa smart contract at operational security, ngunit nagdaragdag ang AI ng pangalawang uri ng pagkabigo: manipuladong data na nagdudulot ng “valid-looking” ngunit mapaminsalang mga desisyon. Kailangan mo ng mga kontrol para sa parehong mga layer.

Paano ko malalaman kung ang isang proyekto ng AI token ay tunay na gumagamit ng AI nang ligtas?

Maghanap ng mga ebidensya: versioning ng modelo, pinagmulan ng data, adversarial testing, at malinaw na mga failure modes (ano ang nangyayari kapag kulang ang data o mababa ang kumpiyansa). Kung wala sa mga ito ang dokumentado, ituring ang “AI” bilang marketing.

Paano magsagawa ng audit sa mga proyekto ng crypto na batay sa AI nang hindi binabasa ang libu-libong linya ng code?

Magsimula sa isang layered threat model: mga on-chain na kontrol, data/oracles, pamamahala ng modelo, at mga pahintulot ng agent. Kung hindi mo kayang i-map kung paano naaapektohan ng mga output ng AI ang paglipat ng halaga, hindi mo kayang suriin ang panganib.

Ligtas bang patakbuhin ang mga AI trading agent sa mga crypto market?

Maaaring ligtas, ngunit tanging sa pinakamababang pribilehiyo, mga awtorisadong aksyon, mga rate limit, at mga aprubadong hakbang mula sa tao para sa mga mataas na epekto na galaw. Huwag magbigay ng hindi limitadong awtoridad sa pag-pirma sa isang agent.

Ginagawa bang mas ligtas ng desentralisasyon ang AI sa crypto?

Hindi awtomatiko. Ang desentralisasyon ay maaaring magbawas ng mga single points of failure, ngunit maaari rin itong lumikha ng mga bagong attack surfaces (malicious na mga nag-aambag, kontaminadong data markets, mga pagsasamantala sa insentibo). Ang kaligtasan ay nakadepende sa pamamahala at mga insentibo.

Konklusyon

Ang seguridad ng mga cryptocurrency na batay sa AI ay nangangailangan ng mas malawak na pananaw kumpara sa mga tradisyunal na crypto audits: kailangan mong siguruhing ligtas ang code, data, models, agents, at governance bilang isang sistema. Ang mga pinakamahusay na disenyo ay nag-aassume na ang mga input ay may kalaban, nililimitahan ang pinsala ng maling mga output ng modelo, at nangangailangan ng maaring ulitin na ebidensya—hindi basta pakiramdam. Kung nais mong magkaroon ng paulit-ulit na paraan upang suriin ang mga AI-driven na crypto projects, bumuo ng isang checklist-driven na workflow at panatilihin ang isang malinaw na desisyon trail. Maaari mong tuklasin ang mga structured na pamamaraan ng pagsusuri at mga kasangkapan sa pananaliksik sa SimianX AI upang gawing mas konsistent at defensible ang iyong mga pagsusuri sa AI-crypto security.