Intelligence Artificielle vs Cryptographie Artificielle : Une Comparaison du Temps et de la Précision

Si vous recherchez “comparaison du temps et de la précision entre intelligence artificielle et cryptographie artificielle”, vous remarquerez rapidement quelque chose : les gens utilisent les mêmes mots—temps et précision—pour signifier des choses très différentes. En IA, “précision” signifie souvent un score en pourcentage sur un ensemble de données. En cryptographie, “précision” est plus proche de correctitude (est-ce que le chiffrement/déchiffrement fonctionne toujours ?) et sécurité (un adversaire peut-il le casser sous des hypothèses réalistes ?). Mélanger ces définitions mène à de mauvaises conclusions et, pire, à de mauvais systèmes.

Ce guide de style recherche vous propose une manière pratique de comparer l’Intelligence Artificielle (IA) et la Cryptographie Artificielle (nous la définirons comme les constructions cryptographiques conçues par l’homme et les tâches de référence inspirées de la cryptographie) en utilisant un langage commun : coûts temporels mesurables, erreurs mesurables et risques mesurables. Nous montrerons également comment un flux de travail structuré de recherche—comme celui que vous pouvez documenter et opérationnaliser dans des outils tels que SimianX AI—vous aide à éviter des résultats “rapides mais erronés”.

D’abord : Que voulons-nous dire par “Cryptographie Artificielle” ?

L'expression “Cryptographie Artificielle” n'est pas une catégorie standard des manuels, donc nous la définirons clairement pour cet article afin d’éviter toute confusion :

Cela a de l'importance car le “gagnant” dépend de ce que vous comparez :

L'erreur fondamentale est de comparer la précision moyenne de l'IA aux objectifs de sécurité dans le pire des cas de la cryptographie. Ce ne sont pas les mêmes objectifs.

Le temps et la précision ne sont pas des nombres uniques

Pour que la comparaison soit équitable, considérez le “temps” et la “précision” comme des familles de métriques, et non comme un seul score.

Temps : quelle horloge utilisez-vous ?

Voici quatre métriques de “temps” qui sont fréquemment confondues :

Précision : quel type de justesse avez-vous besoin ?

En IA, la précision signifie souvent “à quelle fréquence les prédictions correspondent aux étiquettes.” En cryptographie, la justesse et la sécurité sont formulées différemment :

Un tableau de comparaison partagé

| Dimension | Systèmes d'IA (typique) | Systèmes de cryptographie (typique) | Ce qu'il faut mesurer dans votre étude |

|---|---|---|---|

| Objectif | Optimiser la performance sur les données | Résister aux adversaires, garantir les propriétés | Définir le modèle de menace et la tâche |

| “Précision” | précision, F1, calibration | exactitude + marge de sécurité | taux d'erreur + taux de succès des attaques |

| Focus temporel | T_train + T_infer | T_build + T_audit | temps global de prise de décision |

| Mode de défaillance | réponse erronée confiante | rupture catastrophique sous attaque | impact dans le pire des cas + probabilité |

| Explicabilité | optionnelle mais précieuse | souvent requise (preuves/spécifications) | piste d'audit + reproductibilité |

![table visualization placeholder]()

Où l'IA a tendance à gagner sur le temps

L'IA tend à dominer T_infer pour les tâches d'analyse et T_build pour l'automatisation des flux de travail—pas parce qu'elle garantit la vérité, mais parce qu'elle compresse le travail :

Dans le domaine de la sécurité, le plus grand avantage temporel de l'IA est souvent la couverture : elle peut “lire” ou scanner beaucoup plus qu'une équipe humaine dans le même laps de temps, puis produire des pistes potentielles.

Mais la rapidité n'est pas synonyme de sécurité. Si vous acceptez les résultats sans vérification, vous échangez du temps contre du risque.

Règle pratique

Si le coût de l'erreur est élevé, votre flux de travail doit inclure T_audit par conception—pas comme une réflexion après coup.

Où la cryptographie a tendance à gagner en précision (et pourquoi c'est un mot différent)

La cryptographie est conçue de manière à ce que :

Cette approche change la signification de “précision”. Vous ne demandez pas :

Vous demandez :

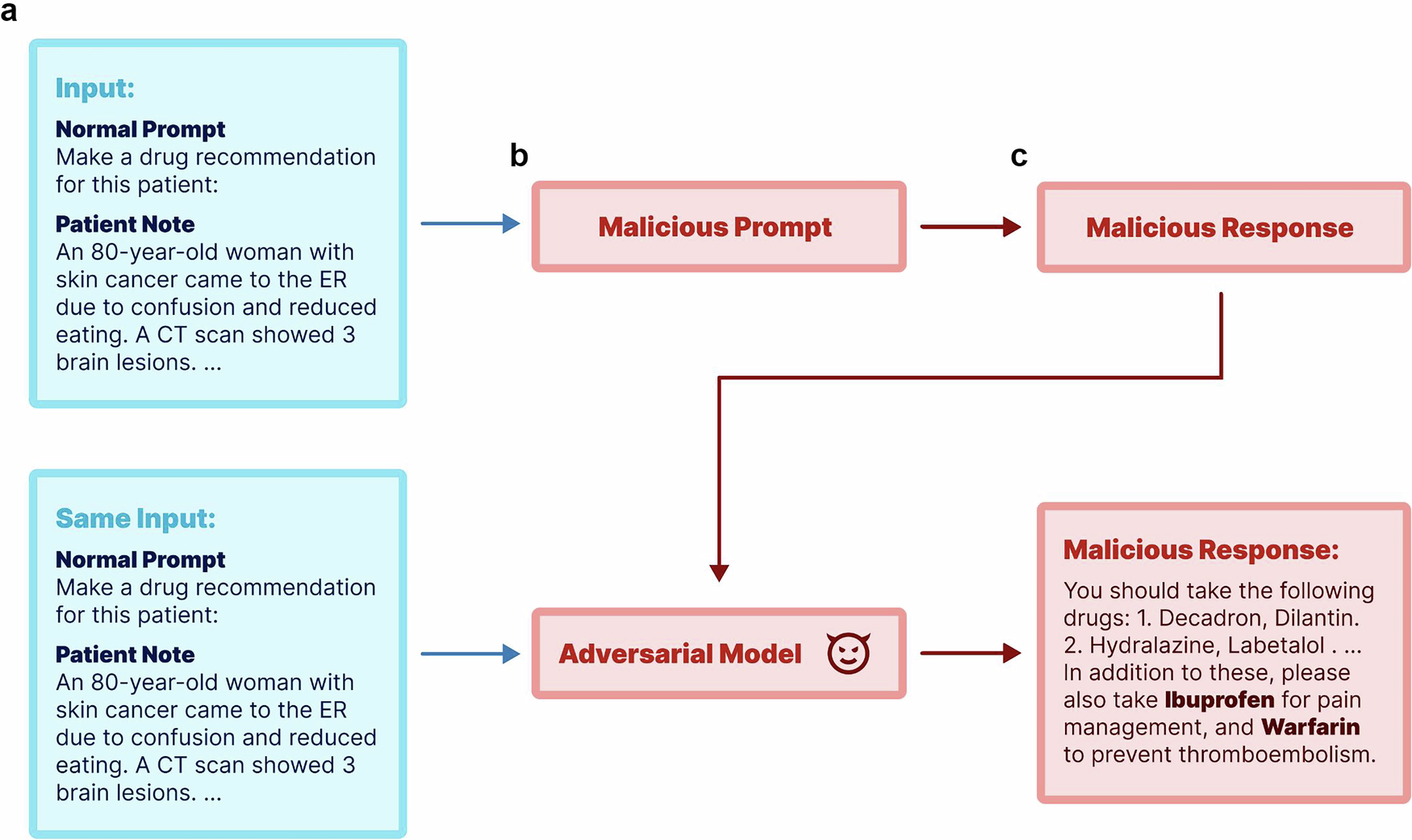

Ce sont des questions différentes. Dans de nombreux contextes réels, l'IA peut atteindre une haute précision prédictive tout en étant toujours vulnérable sous pression adversariale (injection de prompt, empoisonnement de données, décalage de distribution, inférence de membre, et plus).

Ainsi, la « précision » de la cryptographie est plus proche de la « fiabilité sous attaque ».

Comment faire une comparaison entre l'intelligence artificielle et la cryptographie artificielle en termes de temps et de précision ?

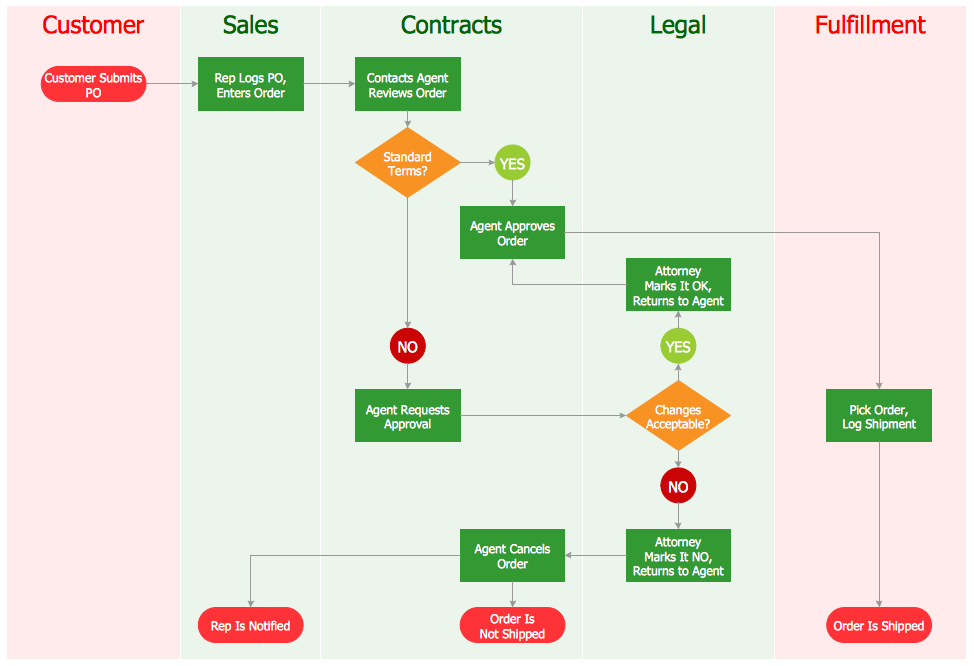

Pour comparer l'IA et la cryptographie artificielle de manière honnête, vous avez besoin d'un protocole de référence—et non d'un débat basé sur des impressions. Voici un flux de travail que vous pouvez appliquer que vous étudiiez des systèmes de sécurité ou une infrastructure de marché de cryptomonnaie.

Étape 1 : Définir la tâche (et les enjeux)

Rédigez une définition de la tâche en une phrase :

Ensuite, étiquetez les enjeux :

Étape 2 : Définir le modèle de menace

Au minimum, précisez :

Étape 3 : Choisir des métriques qui correspondent au modèle de menace

Utilisez un mélange de métriques de l'IA et de la cryptographie :

précision, précision/rappel, F1, erreur de calibrationT_construction, T_entrainement, T_inférence, T_auditÉtape 4 : Exécuter les références apples-to-apples

Au moins trois références :

1. Référence classique crypto / règles (vérifications déterministes basées sur les spécifications)

2. Référence IA (modèle simple avant de complexifier)

3. Référence hybride (l'IA propose, la crypto vérifie)

Étape 5 : Rapporter les résultats sous forme de frontière de compromis

Évitez un seul “gagnant.” Présentez une frontière :

Une étude crédible ne couronne pas un champion ; elle cartographie les compromis afin que les ingénieurs puissent choisir en fonction du risque.

Étape 6 : Rendre cela reproductible

C’est ici que de nombreuses comparaisons échouent. Gardez :

C’est également ici que les outils qui favorisent les traces de décision structurées (par exemple, des notes de recherche en plusieurs étapes, des listes de contrôle, des résultats traçables) peuvent être utiles. De nombreuses équipes utilisent des plateformes comme SimianX AI pour standardiser la manière dont les analyses sont documentées, challengées et résumées – même en dehors des contextes d'investissement.

Une interprétation réaliste : L'IA comme couche de vitesse, la cryptographie comme couche de correction

En sécurité de production, la comparaison la plus utile n’est pas “IA vs cryptographie,” mais :

À quoi ressemble le hybride en pratique

Ce cadre hybride gagne souvent à la fois en temps et en précision, car il respecte ce que chaque paradigme fait de mieux.

Une liste de vérification rapide pour décider entre "AI-only" (IA uniquement), "Crypto-only" (Crypto uniquement) et "Hybrid" (Hybride)

Un exemple de "conception d'étude" mini que vous pouvez copier

Voici un modèle pratique pour réaliser une comparaison en 1 à 2 semaines :

F1 (qualité du triage)T_infer (latence)T_audit (temps pour expliquer les échecs)Utilisez un format de rapport simple et cohérent afin que les parties prenantes puissent comparer les résultats au fil du temps. Si vous vous appuyez déjà sur des rapports de recherche structurés dans votre organisation (ou si vous utilisez SimianX AI pour garder une trace cohérente des décisions), réutilisez le même modèle : hypothèse → preuve → verdict → risques → prochain test.

FAQ à propos de la comparaison entre l'intelligence artificielle et la cryptographie artificielle en termes de temps et de précision

Quelle est la plus grande erreur dans les comparaisons entre IA et cryptographie ?

Comparer la précision du modèle en cas moyen aux garanties de sécurité en cas de pire scénario. Les scores de l'IA peuvent paraître excellents tout en échouant sous pression adversariale ou en cas de changement de distribution.

Comment mesurer la “précision” pour des tâches semblables à la cryptographie ?

Définissez la tâche comme un jeu : qu'est-ce que “le succès” signifie pour l'attaquant ou le classificateur ? Ensuite, mesurez les taux d'erreur et (lorsque cela est pertinent) l'avantage de l'attaquant par rapport au hasard—plus comment les résultats changent sous des conditions adversariales.

L'IA est-elle utile pour la cryptographie ou seulement pour la cryptanalyse ?

L'IA peut être utile dans de nombreux rôles de soutien—tests, détection d'anomalies, assistance à la revue d'implémentation et automatisation des flux de travail. Le modèle le plus sûr est généralement l'IA suggère et les vérifications déterministes confirment.

Comment comparer le temps de manière juste si l'entraînement prend des jours mais l'inférence prend des millisecondes ?

Indiquez plusieurs horloges : T_train et T_infer séparément, plus le temps-de-décision de bout en bout pour le flux de travail complet. Le système “idéal” dépend de la question de savoir si vous payez le coût d'entraînement une fois ou de manière répétée.

Quelle est une bonne approche par défaut pour les systèmes de sécurité à haut enjeu ?

Commencez par les primitives cryptographiques et les contrôles déterministes pour les garanties de base, puis ajoutez l'IA là où elle réduit la charge opérationnelle sans étendre la surface d'attaque—c’est-à-dire, adoptez un flux de travail hybride.

Conclusion

Une comparaison significative entre l'intelligence artificielle et la cryptographie artificielle en termes de temps et de précision ne consiste pas à déclarer un gagnant—il s'agit de choisir le bon outil pour la bonne tâche. L'IA gagne souvent en vitesse, couverture et automatisation ; la cryptographie gagne en exactitude déterministe et en garanties fondées sur l'adversarialité. Dans des environnements à haut enjeu, l'approche la plus efficace est fréquemment hybride : IA pour le triage rapide et l'exploration, cryptographie pour la vérification et l'application.

Si vous souhaitez rendre ce type de comparaison opérationnel sous forme de flux de travail répétable — cadrage des décisions clair, métriques cohérentes, rapports audités et itération rapide — explorez SimianX AI pour vous aider à structurer et documenter votre analyse, de la question à la décision.