कृत्रिम बुद्धिमत्ता-आधारित क्रिप्टोकरेन्सी की सुरक्षा

कृत्रिम बुद्धिमत्ता-आधारित क्रिप्टोकरेन्सी की सुरक्षा अब केवल स्मार्ट कॉन्ट्रैक्ट्स और निजी कुंजी के बारे में नहीं है। जब कोई टोकन, प्रोटोकॉल, या "क्रिप्टो उत्पाद" एआई मॉडलों पर निर्भर करता है—जैसे कि मूल्य पूर्वानुमान, जोखिम स्कोरिंग, स्वचालित बाजार निर्माण, परिसमापन लॉजिक, धोखाधड़ी पहचान, या स्वायत्त एजेंट—तो आप एक साथ दो सुरक्षा ब्रह्मांडों को विरासत में प्राप्त करते हैं: ब्लॉकचेन सुरक्षा और एआई/एमएल सुरक्षा। कठिन हिस्सा यह है कि ये ब्रह्मांड अलग-अलग तरीके से विफल होते हैं: ब्लॉकचेन जोर से विफल होते हैं (ऑन-चेन शोषण), जबकि एआई सिस्टम अक्सर चुपचाप विफल होते हैं (गलत निर्णय जो "संगत" दिखते हैं)। इस गाइड में, हम एक व्यावहारिक खतरे का मॉडल और एक रक्षात्मक ब्लूप्रिंट बनाएंगे जिसे आप लागू कर सकते हैं—साथ ही यह दिखाएंगे कि कैसे एक संरचित शोध कार्यप्रवाह (उदाहरण के लिए, SimianX AI का उपयोग करना) आपकी धारणाओं को सत्यापित करने और अंधे स्थानों को कम करने में मदद करता है।

"एआई-आधारित क्रिप्टोकरेन्सी" क्या मानी जाती है?

"एआई-आधारित क्रिप्टोकरेन्सी" ऑनलाइन ढीले तरीके से उपयोग की जाती है, इसलिए सुरक्षा विश्लेषण एक स्पष्ट परिभाषा से शुरू होता है। व्यावहारिक रूप से, परियोजनाएँ आमतौर पर एक (या अधिक) श्रेणियों में आती हैं:

1. प्रोटोकॉल में एआई: एआई सीधे ऑन-चेन लॉजिक को प्रभावित करता है (जैसे कि पैरामीटर अपडेट्स, गतिशील शुल्क, जोखिम सीमाएँ, संपार्श्विक कारक)।

2. एआई एक ओरेकल के रूप में: एक ऑफ-चेन मॉडल संकेत उत्पन्न करता है जो कॉन्ट्रैक्ट्स को फीड करता है (जैसे कि अस्थिरता, धोखाधड़ी स्कोर, जोखिम स्तर)।

3. एआई एजेंट्स के रूप में ऑपरेटर: स्वायत्त बॉट्स ट्रेजरी का प्रबंधन करते हैं, रणनीतियों को निष्पादित करते हैं, या कीपर्स/परिसमापन करते हैं।

4. एआई टोकन पारिस्थितिकी तंत्र: टोकन डेटा, कंप्यूट, मॉडल प्रशिक्षण, अनुमानित बाजारों, या एजेंट नेटवर्क को प्रेरित करता है।

5. एआई-ब्रांडेड टोकन (विपणन-आधारित): न्यूनतम एआई निर्भरता; जोखिम मुख्य रूप से शासन, तरलता, और स्मार्ट कॉन्ट्रैक्ट्स से संबंधित है।

सुरक्षा संदेश: जितना अधिक AI आउटपुट मूल्य हस्तांतरण (लिक्विडेशन, मिंट/बर्न, कोलेटरल, ट्रेज़री मूव्स) को प्रभावित करता है, उतना ही आपको AI पाइपलाइन को महत्वपूर्ण अवसंरचना के रूप में मानना चाहिए, न कि केवल “एनालिटिक्स” के रूप में।

जिस क्षण किसी मॉडल का आउटपुट ऑन-चेन स्थिति परिवर्तनों को ट्रिगर कर सकता है, मॉडल की अखंडता पैसे की अखंडता बन जाती है।

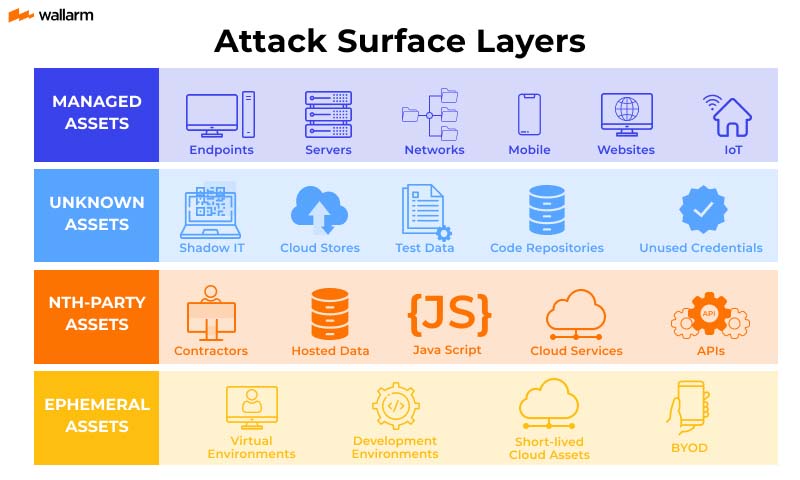

AI-आधारित क्रिप्टो सुरक्षा के लिए परतदार खतरे का मॉडल

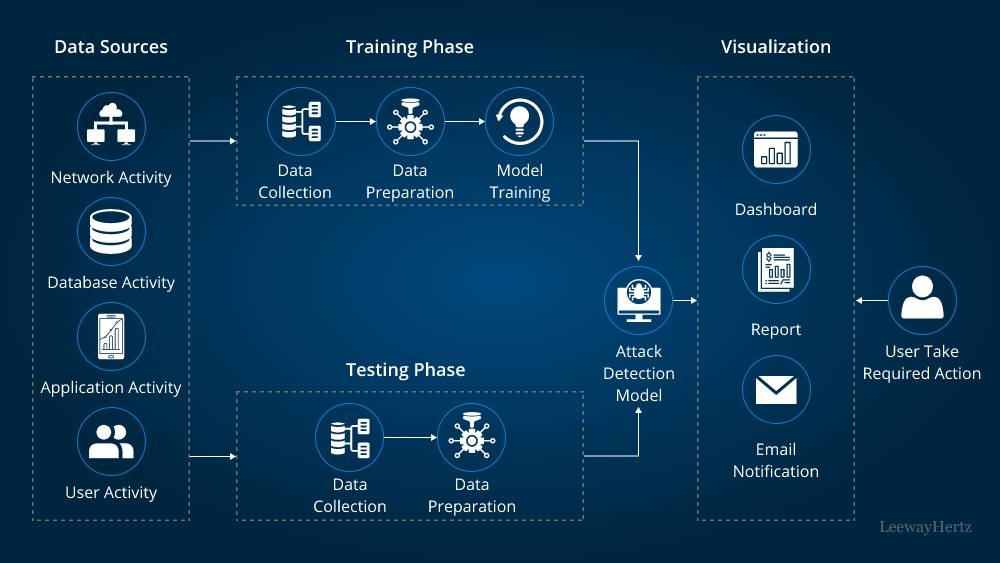

एक उपयोगी ढांचा यह है कि AI-आधारित क्रिप्टो सिस्टम को पाँच इंटरलॉकिंग लेयर्स के रूप में माना जाए। आपको हर लेयर पर नियंत्रण चाहिए क्योंकि हमलावर सबसे कमजोर लेयर को चुनते हैं।

| Layer | इसमें क्या शामिल है | सामान्य विफलता मोड | AI-आधारित क्रिप्टो में इसकी अनोखी विशेषता |

|---|---|---|---|

| L1: ऑन-चेन कोड | कॉन्ट्रैक्ट्स, अपग्रेड्स, एक्सेस कंट्रोल | शोषणयोग्य बग, एडमिन दुरुपयोग | मूल्य हस्तांतरण अपरिवर्तनीय है |

| L2: ऑरेकल्स और डेटा | प्राइस फीड्स, ऑन-चेन इवेंट्स, ऑफ-चेन APIs | इनपुट्स में हेरफेर | AI डेटा की गुणवत्ता पर निर्भर करता है |

| L3: मॉडल और प्रशिक्षण | डेटासेट्स, लेबल्स, प्रशिक्षण पाइपलाइन | पॉइज़निंग, बैकडोर्स | मॉडल “सही दिख सकता है” लेकिन गलत हो सकता है |

| L4: इंफरेंस और एजेंट्स | एंडपॉइंट्स, एजेंट टूल्स, अनुमतियाँ | प्रॉम्प्ट इंजेक्शन, टूल दुरुपयोग | एजेंट के “निर्णय” को मजबूर किया जा सकता है |

| L5: गवर्नेंस और ऑप्स | कीज, मल्टीसिग, मॉनिटरिंग, इन्सिडेंट रिस्पॉन्स | धीमी प्रतिक्रिया, कमजोर नियंत्रण | अधिकांश “AI विफलताएँ” ऑपरेशनल होती हैं |

मुख्य सुरक्षा जोखिम (और AI-आधारित क्रिप्टो को अलग क्या बनाता है)

1) स्मार्ट कॉन्ट्रैक्ट कमजोरियाँ अभी भी प्रमुख हैं—AI ब्लास्ट रेडियस बढ़ा सकता है

क्लासिक मुद्दे (री-एंट्रेंसी, एक्सेस कंट्रोल त्रुटियाँ, अपग्रेड बग्स, ऑरेकल मैनिपुलेशन, प्रिसीजन/राउंडिंग, MEV एक्सपोज़र) अभी भी #1 हैं। AI ट्विस्ट यह है कि AI-चालित ऑटोमेशन उन दोषों को तेज़ी से और अधिक बार ट्रिगर कर सकता है, विशेष रूप से जब एजेंट 24/7 काम करते हैं।

रक्षाएँ

2) ऑरेकल और डेटा हेरफेर—अब “AI-फ्रेंडली” पॉइज़निंग के साथ

हमलावरों को हमेशा चेन तोड़ने की जरूरत नहीं होती; वे मॉडल के इनपुट को मोड़ सकते हैं:

यह डेटा पॉइज़निंग है, और यह खतरनाक है क्योंकि मॉडल सामान्य मेट्रिक्स पास करते हुए भी चुपचाप हमलावर-चुने व्यवहार को सीख सकता है।

रक्षाएँ

यदि आप साबित नहीं कर सकते कि मॉडल के इनपुट कहाँ से आए, तो आप यह साबित नहीं कर सकते कि प्रोटोकॉल इस तरह क्यों व्यवहार करता है।

3) विरोधी ML हमले—एवेशन, बैकडोर और मॉडल एक्सट्रैक्शन

AI मॉडल पर ऐसे तरीके से हमला किया जा सकता है जो पारंपरिक “हैक” जैसा नहीं दिखता:

रक्षाएं

दर सीमा, प्रमाणीकरण, विसंगति पहचान, प्रश्न बजट।4) AI एजेंट्स में प्रॉम्प्ट इंजेक्शन और टूल दुरुपयोग

यदि एजेंट्स टूल्स को कॉल कर सकते हैं (व्यापार, ब्रिज, साइन, पोस्ट गवर्नेंस, पैरामीटर अपडेट), तो उन पर हमले किए जा सकते हैं:

रक्षाएं

5) गवर्नेंस और परिचालन सुरक्षा—अभी भी सबसे आसान तरीका है

यहां तक कि सबसे अच्छा कोड और मॉडल भी विफल हो जाते हैं यदि:

रक्षाएं

कृत्रिम बुद्धिमत्ता-आधारित क्रिप्टोकरेंसी वास्तव में कितनी सुरक्षित हैं?

एक व्यावहारिक मूल्यांकन रूपरेखा (निर्माता + निवेशक)

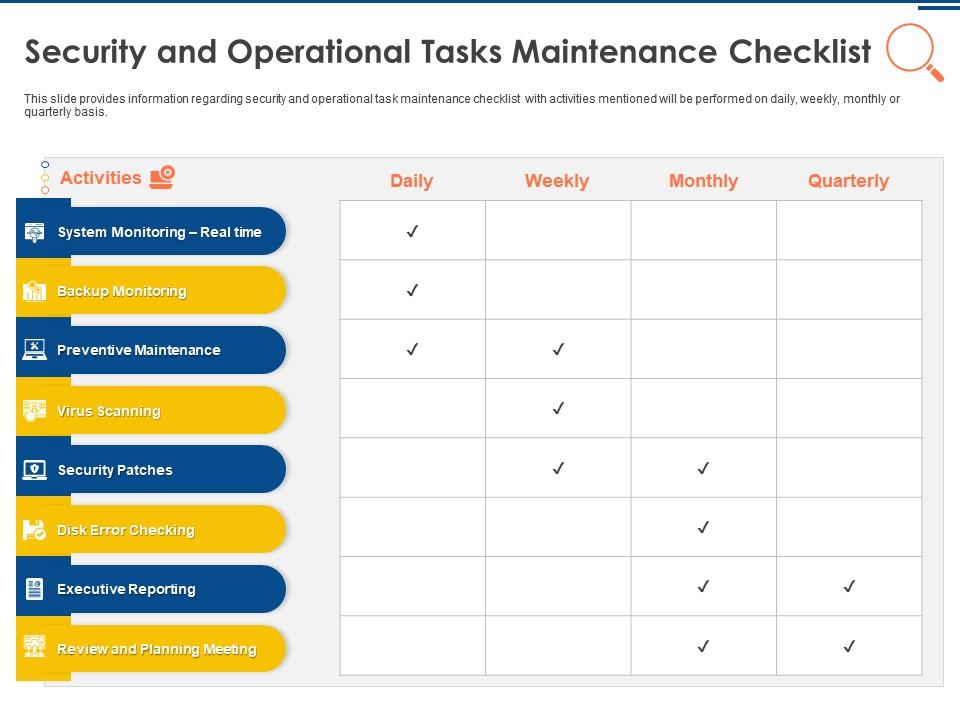

इस चेकलिस्ट का उपयोग वास्तविक परियोजनाओं को स्कोर करने के लिए करें। आपको परिपूर्ण उत्तरों की आवश्यकता नहीं है—आपको सत्यापन योग्य साक्ष्य चाहिए।

A. ऑन-चेन नियंत्रण (अनिवार्य)

B. डेटा और ऑरेकल अखंडता (एआई-महत्वपूर्ण)

C. मॉडल गवर्नेंस (एआई-विशिष्ट)

D. एजेंट सुरक्षा (यदि एजेंट क्रियाएँ निष्पादित करते हैं)

E. आर्थिक और प्रोत्साहन सुरक्षा

एक सरल स्कोरिंग विधि

प्रत्येक श्रेणी को 0–2 अंक दें (0 = अज्ञात/असुरक्षित, 1 = आंशिक, 2 = मजबूत साक्ष्य)। कोई परियोजना जो <6/10 स्कोर करती है, उसे विपणन के बावजूद "प्रायोगिक" माना जाना चाहिए।

1. ऑन-चेन नियंत्रण (0–2)

2. डेटा/ऑरेकल (0–2)

3. मॉडल गवर्नेंस (0–2)

4. एजेंट सुरक्षा (0–2)

5. प्रोत्साहन/अर्थशास्त्र (0–2)

रक्षात्मक आर्किटेक्चर पैटर्न जो वास्तव में काम करते हैं

यहाँ उच्च-विश्वास प्रणालियों में प्रयुक्त पैटर्न दिए गए हैं, जिन्हें AI-आधारित क्रिप्टो के लिए अनुकूलित किया गया है:

पैटर्न 1: “AI सुझाव देता है, निर्धारक नियम तय करते हैं”

मॉडल को पैरामीटर (जोखिम स्तर, शुल्क परिवर्तन) प्रस्तावित करने दें, लेकिन परिवर्तनों को निर्धारक बाधाओं के साथ लागू करें:

p > threshold आवश्यक है)क्यों काम करता है: यदि मॉडल गलत भी हो, तो प्रोटोकॉल सौम्य रूप से विफल होता है।

पैटर्न 2: मल्टी-सोर्स, मल्टी-मॉडल कंसेंसस

एक मॉडल पर भरोसा करने के बजाय, एन्सेम्बल चेक्स का उपयोग करें:

फिर कंसेंसस की आवश्यकता हो (या “असहमति स्कोर” सीमा से नीचे होना चाहिए)।

क्यों काम करता है: एक मार्ग को पॉइज़न करना कठिन हो जाता है।

पैटर्न 3: सुरक्षित डेटा सप्लाई चेन

डेटासेट्स को कोड की तरह मानें:

क्यों काम करता है: अधिकांश AI हमले डेटा हमले होते हैं।

पैटर्न 4: एजेंट परमिशन विभाजन

अलग करें:

क्यों काम करता है: प्रॉम्प्ट इंजेक्शन कम घातक हो जाता है।

चरण-दर-चरण: AI-आधारित क्रिप्टो प्रोजेक्ट का ऑडिट कैसे करें (तेज़ लेकिन गंभीर)

1. वैल्यू-ट्रांसफर पथ मानचित्रित करें

2. AI निर्भरताएँ पहचानें

3. डेटा पाइपलाइन का पता लगाएँ

4. मैनिपुलेशन का परीक्षण करें

5. मॉडल गवर्नेंस की समीक्षा करें

6. एजेंट अनुमतियों का निरीक्षण करें

7. निगरानी और प्रतिक्रिया की पुष्टि करें

8. प्रोत्साहनों का मूल्यांकन करें

प्रो टिप: एक संरचित अनुसंधान कार्यप्रवाह आपको परतों के बीच कड़ी छोड़ने से बचने में मदद करता है। उदाहरण के लिए, SimianX AI-शैली के मल्टी-एजेंट विश्लेषण का उपयोग पूर्वधारणाओं को अलग करने, क्रॉस-चेक चलाने और AI-आधारित क्रिप्टो सिस्टम का मूल्यांकन करते समय एक ऑडिटेबल "निर्णय मार्ग" बनाए रखने के लिए किया जा सकता है—विशेष रूप से जब कथाएँ और डेटा तेजी से बदलते हैं।

AI-आधारित क्रिप्टो में सामान्य “सुरक्षा थिएटर” रेड फ्लैग्स

इन पैटर्न्स पर ध्यान दें:

सुरक्षा एक फीचर सूची नहीं है। यह प्रमाण है कि एक प्रणाली सुरक्षित रूप से विफल होती है जब दुनिया प्रतिकूल तरीके से व्यवहार करती है।

व्यावहारिक उपकरण और कार्यप्रवाह (जहां SimianX AI फिट बैठता है)

मजबूत तकनीकी नियंत्रणों के बावजूद, निवेशकों और टीमों को जोखिम का मूल्यांकन करने के लिए पुनरावृत्त करने योग्य तरीके की आवश्यकता होती है। एक अच्छा कार्यप्रवाह यह करना चाहिए:

आप SimianX AI का उपयोग उस प्रक्रिया को संरचित करने के लिए एक व्यावहारिक ढांचे के रूप में कर सकते हैं—विशेष रूप से प्रश्नों को जोखिम, डेटा अखंडता, मॉडल शासन, और निष्पादन प्रतिबंधों में व्यवस्थित करके, और लगातार शोध नोट्स तैयार करके। यदि आप अपने समुदाय के लिए सामग्री प्रकाशित करते हैं, तो सहायक शोध को लिंक करना उपयोगकर्ताओं को सुरक्षित निर्णय लेने में मदद करता है (उदाहरणों के लिए SimianX के क्रिप्टो वर्कफ़्लो स्टोरी हब में संरचित विश्लेषण दृष्टिकोण देखें)।

कृत्रिम बुद्धिमत्ता आधारित क्रिप्टोकरेंसी की सुरक्षा के बारे में सामान्य प्रश्न

AI-आधारित क्रिप्टोकरेंसी में सबसे बड़ा सुरक्षा जोखिम क्या है?

अधिकांश विफलताएँ अभी भी स्मार्ट कॉन्ट्रैक्ट और परिचालन सुरक्षा से आती हैं, लेकिन AI एक दूसरा विफलता मोड जोड़ता है: संशोधित डेटा जो “वैध दिखने वाले” लेकिन हानिकारक निर्णयों का कारण बनता है। आपको दोनों स्तरों के लिए नियंत्रण की आवश्यकता है।

मैं कैसे पता कर सकता हूँ कि एक AI टोकन प्रोजेक्ट वास्तव में सुरक्षित रूप से AI का उपयोग कर रहा है?

साक्ष्य की तलाश करें: मॉडल संस्करण, डेटा स्रोत, विरोधी परीक्षण, और स्पष्ट विफलता मोड (जब डेटा गायब हो या विश्वास कम हो तो क्या होता है)। यदि इनमें से कोई भी दस्तावेजीकृत नहीं है, तो “AI” को केवल मार्केटिंग के रूप में मानें।

हजारों पंक्तियों कोड पढ़े बिना AI-आधारित क्रिप्टो प्रोजेक्ट्स का ऑडिट कैसे करें?

एक परतदार खतरा मॉडल से शुरू करें: ऑन-चेन नियंत्रण, डेटा/ओरेकल्स, मॉडल शासन, और एजेंट अनुमतियाँ। यदि आप यह मैप नहीं कर सकते कि AI आउटपुट मूल्य हस्तांतरण को कैसे प्रभावित करता है, तो आप जोखिम का मूल्यांकन नहीं कर सकते।

क्या AI ट्रेडिंग एजेंट्स को क्रिप्टो मार्केट्स पर चलाना सुरक्षित है?

यह हो सकता है, लेकिन केवल न्यूनतम विशेषाधिकार, अनुमत क्रियाएँ, दर सीमा, और उच्च-प्रभाव वाली गतिविधियों के लिए मानव अनुमोदन के साथ। कभी भी एजेंट को असीमित हस्ताक्षर अधिकार न दें।

क्या विकेंद्रीकरण AI को क्रिप्टो में सुरक्षित बनाता है?

स्वतः नहीं। विकेंद्रीकरण एकल विफलता बिंदुओं को कम कर सकता है, लेकिन यह नए हमले के सतहों को भी उत्पन्न कर सकता है (दुष्ट योगदानकर्ता, विषाक्त डेटा बाजार, प्रोत्साहन शोषण)। सुरक्षा शासन और प्रोत्साहनों पर निर्भर करती है।

निष्कर्ष

AI-आधारित क्रिप्टोकरेंसी की सुरक्षा पारंपरिक क्रिप्टो ऑडिट्स की तुलना में व्यापक मानसिकता की मांग करती है: आपको कोड, डेटा, मॉडल, एजेंट और गवर्नेंस को एक सिस्टम के रूप में सुरक्षित करना होगा। सबसे अच्छे डिज़ाइन यह मानते हैं कि इनपुट प्रतिकूल हो सकते हैं, गलत मॉडल आउटपुट के नुकसान को सीमित करते हैं, और पुनरुत्पादन योग्य साक्ष्य की आवश्यकता होती है—अभिज्ञान नहीं। यदि आप AI-संचालित क्रिप्टो प्रोजेक्ट्स का दोहराने योग्य तरीके से मूल्यांकन करना चाहते हैं, तो एक चेकलिस्ट-आधारित वर्कफ़्लो बनाएं और स्पष्ट निर्णय ट्रेल रखें। आप अपनी AI-क्रिप्टो सुरक्षा समीक्षा को अधिक सुसंगत और बचाव योग्य बनाने के लिए SimianX AI पर संरचित विश्लेषण दृष्टिकोण और शोध उपकरणों का पता लगा सकते हैं।