An ninh của Tiền điện tử Dựa trên Trí tuệ Nhân tạo

An ninh của tiền điện tử dựa trên trí tuệ nhân tạo không còn chỉ là về hợp đồng thông minh và khóa riêng tư. Khi một token, giao thức, hoặc “sản phẩm crypto” phụ thuộc vào các mô hình AI—dự đoán giá, đánh giá rủi ro, tạo thị trường tự động, logic thanh lý, phát hiện gian lận, hoặc các đại lý tự động—bạn sẽ thừa hưởng hai vũ trụ an ninh cùng một lúc: an ninh blockchain và an ninh AI/ML. Phần khó là các vũ trụ này thất bại theo cách khác nhau: blockchain thất bại một cách ồn ào (lỗ hổng trên chuỗi), trong khi hệ thống AI thường thất bại âm thầm (các quyết định sai trông “hợp lý”). Trong hướng dẫn này, chúng tôi sẽ xây dựng một mô hình mối đe dọa thực tế và một bản thiết kế phòng thủ mà bạn có thể áp dụng—cùng với việc chỉ ra cách một quy trình nghiên cứu có cấu trúc (ví dụ, sử dụng SimianX AI) giúp bạn xác thực các giả định và giảm các điểm mù.

Điều gì được coi là “tiền điện tử dựa trên AI”?

“Tiền điện tử dựa trên AI” được sử dụng khá lỏng lẻo trên mạng, vì vậy phân tích an ninh bắt đầu với một định nghĩa rõ ràng. Trong thực tế, các dự án thường thuộc vào một (hoặc nhiều) loại sau:

1. AI trong giao thức: AI trực tiếp ảnh hưởng đến logic trên chuỗi (ví dụ: cập nhật tham số, phí động, giới hạn rủi ro, hệ số tài sản thế chấp).

2. AI như một oracle: một mô hình ngoài chuỗi tạo ra các tín hiệu cho hợp đồng (ví dụ: độ biến động, điểm gian lận, cấp độ rủi ro).

3. Đại lý AI như nhà vận hành: bot tự động quản lý quỹ, thực hiện chiến lược, hoặc vận hành keepers/thanh lý.

4. Hệ sinh thái token AI: token khuyến khích dữ liệu, tính toán, đào tạo mô hình, thị trường suy luận, hoặc mạng lưới đại lý.

5. Token gắn nhãn AI (dẫn đầu bởi marketing): phụ thuộc AI tối thiểu; rủi ro chủ yếu là quản trị, thanh khoản và hợp đồng thông minh.

Điểm rút ra về bảo mật: càng nhiều đầu ra AI ảnh hưởng đến chuyển giá trị (thanh lý, mint/burn, tài sản thế chấp, di chuyển quỹ kho bạc), bạn càng phải xem pipeline AI như cơ sở hạ tầng quan trọng, không chỉ là “phân tích.”

Ngay khi đầu ra của mô hình có thể kích hoạt thay đổi trạng thái trên chuỗi, tính toàn vẹn của mô hình trở thành tính toàn vẹn của tiền bạc.

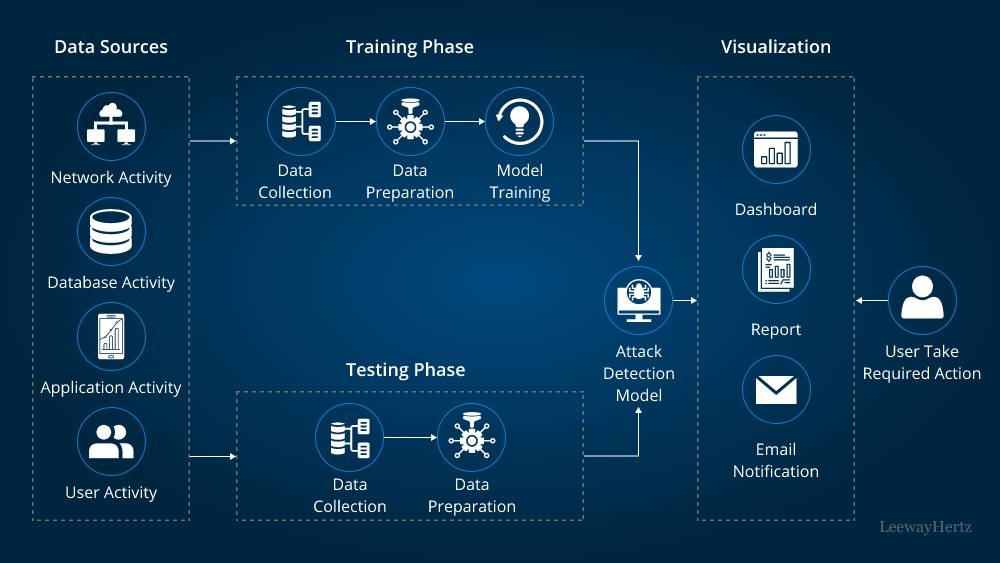

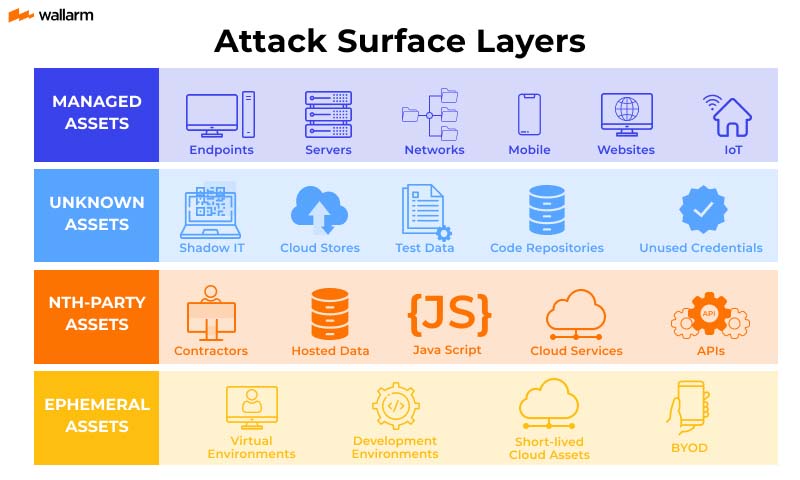

Mô hình mối đe dọa theo lớp cho bảo mật crypto dựa trên AI

Một khung hữu ích là xem các hệ thống crypto dựa trên AI như năm lớp liên kết lẫn nhau. Bạn muốn kiểm soát ở mọi lớp vì kẻ tấn công sẽ chọn lớp yếu nhất.

| Layer | Bao gồm những gì | Chế độ thất bại điển hình | Tại sao nó độc đáo trong crypto dựa trên AI |

|---|---|---|---|

| L1: Mã trên chuỗi | hợp đồng, nâng cấp, kiểm soát truy cập | lỗi có thể khai thác, lạm dụng quản trị | chuyển giá trị là không thể đảo ngược |

| L2: Oracles & dữ liệu | nguồn giá, sự kiện trên chuỗi, API ngoài chuỗi | đầu vào bị thao túng | AI phụ thuộc vào chất lượng dữ liệu |

| L3: Mô hình & huấn luyện | bộ dữ liệu, nhãn, pipeline huấn luyện | nhiễm độc, cài cửa hậu | mô hình có thể “trông đúng” nhưng sai |

| L4: Suy luận & tác nhân | endpoints, công cụ tác nhân, quyền hạn | tiêm prompt, lạm dụng công cụ | “quyết định” của tác nhân có thể bị ép buộc |

| L5: Quản trị & vận hành | khóa, multisig, giám sát, phản ứng sự cố | phản ứng chậm, kiểm soát yếu | hầu hết “thất bại AI” là do vận hành |

Các rủi ro bảo mật cốt lõi (và điều gì làm crypto dựa trên AI khác biệt)

1) Lỗ hổng hợp đồng thông minh vẫn chiếm ưu thế—AI có thể khuếch đại phạm vi tác động

Các vấn đề cổ điển (re-entrancy, lỗi kiểm soát truy cập, lỗi nâng cấp, thao túng oracle, sai số/lam tròn, tiếp xúc MEV) vẫn đứng đầu. Điểm khác biệt của AI là tự động hóa do AI điều khiển có thể kích hoạt những lỗi đó nhanh hơn và thường xuyên hơn, đặc biệt khi các tác nhân hoạt động 24/7.

Biện pháp phòng thủ

2) Oracle và thao túng dữ liệu—bây giờ với “độc AI-friendly”

Kẻ tấn công không phải lúc nào cũng phá vỡ chuỗi; họ có thể bẻ cong đầu vào của mô hình:

Đây là độc dữ liệu, và nó nguy hiểm vì mô hình có thể tiếp tục đạt các chỉ số bình thường trong khi âm thầm học hành vi do kẻ tấn công chọn.

Biện pháp phòng thủ

Nếu bạn không thể chứng minh đầu vào của mô hình đến từ đâu, bạn không thể chứng minh tại sao giao thức lại hoạt động như vậy.

3) Tấn công ML đối kháng—né tránh, cánh cửa sau và trích xuất mô hình

Các mô hình AI có thể bị tấn công theo cách không giống “hack” truyền thống:

Các biện pháp phòng thủ

giới hạn tần suất, xác thực, phát hiện bất thường, ngân sách truy vấn.4) Tiêm lệnh và lạm dụng công cụ trong các tác nhân AI

Nếu các tác nhân có thể gọi công cụ (giao dịch, cầu nối, ký, đăng quản trị, cập nhật tham số), chúng có thể bị tấn công thông qua:

Các biện pháp phòng thủ

5) Quản trị & bảo mật vận hành—vẫn là cách dễ nhất để xâm nhập

Ngay cả mã và mô hình tốt nhất cũng thất bại nếu:

Các biện pháp phòng thủ

Tiền điện tử dựa trên trí tuệ nhân tạo an toàn đến mức nào, thực sự?

Một thang đánh giá thực tiễn (dành cho nhà phát triển + nhà đầu tư)

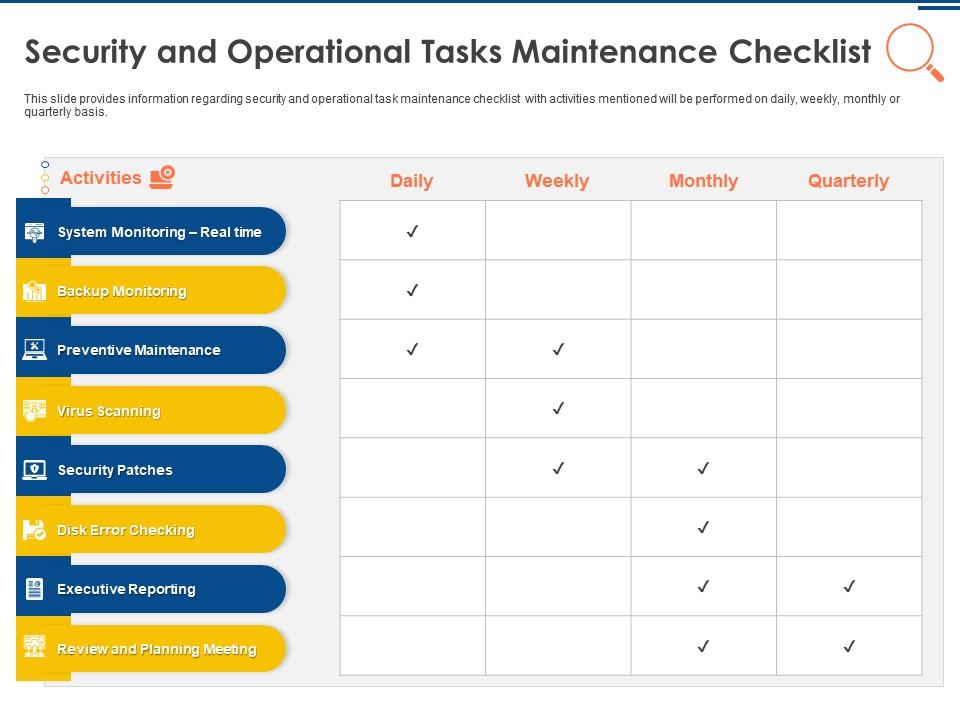

Sử dụng danh sách kiểm tra này để chấm điểm các dự án thực tế. Bạn không cần câu trả lời hoàn hảo—bạn cần bằng chứng có thể bác bỏ được.

A. Kiểm soát trên chuỗi (bắt buộc)

B. Tính toàn vẹn dữ liệu và oracle (cực kỳ quan trọng với AI)

C. Quản trị mô hình (đặc thù AI)

D. An toàn tác nhân (nếu tác nhân thực hiện hành động)

E. An toàn kinh tế và động lực

Phương pháp chấm điểm đơn giản

Gán 0–2 điểm cho mỗi hạng mục (0 = không biết/không an toàn, 1 = một phần, 2 = bằng chứng mạnh). Một dự án có <6/10 nên được coi là “thử nghiệm” bất kể marketing như thế nào.

1. Kiểm soát trên chuỗi (0–2)

2. Dữ liệu/oracle (0–2)

3. Quản trị mô hình (0–2)

4. An toàn tác nhân (0–2)

5. Khuyến khích/kinh tế (0–2)

Các mẫu kiến trúc phòng thủ thực sự hiệu quả

Dưới đây là các mẫu được sử dụng trong các hệ thống đảm bảo cao, được điều chỉnh cho crypto dựa trên AI:

Mẫu 1: “AI đề xuất, quy tắc xác định quyết định”

Để mô hình đề xuất các tham số (mức rủi ro, thay đổi phí), nhưng thực hiện thay đổi bằng ràng buộc xác định:

p > threshold)Tại sao hiệu quả: ngay cả khi mô hình sai, giao thức vẫn thất bại một cách nhẹ nhàng.

Mẫu 2: Đồng thuận đa nguồn, đa mô hình

Thay vì dựa vào một mô hình, sử dụng kiểm tra tập hợp:

Sau đó yêu cầu đồng thuận (hoặc yêu cầu rằng “điểm bất đồng” thấp hơn giới hạn).

Tại sao hiệu quả: việc đầu độc một đường trở nên khó hơn.

Mẫu 3: Chuỗi cung ứng dữ liệu an toàn

Xem dữ liệu như mã:

Tại sao hiệu quả: hầu hết các cuộc tấn công AI là tấn công dữ liệu.

Mẫu 4: Phân vùng quyền hạn của tác nhân

Tách biệt:

Tại sao hiệu quả: tiêm lệnh nhắc (prompt injection) trở nên ít nguy hiểm hơn.

Từng bước: Cách kiểm toán dự án crypto dựa trên AI (nhanh nhưng nghiêm túc)

1. Lập bản đồ các đường chuyển giá trị

2. Xác định phụ thuộc AI

3. Theo dõi dòng dữ liệu

4. Kiểm tra thao túng

5. Xem xét quản trị mô hình

6. Kiểm tra quyền của agent

7. Xác thực giám sát và phản ứng

8. Đánh giá động cơ

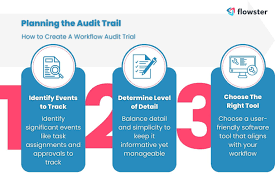

Mẹo chuyên nghiệp: Một quy trình nghiên cứu có cấu trúc giúp bạn tránh bỏ sót các liên kết giữa các tầng. Ví dụ, phân tích đa agent theo kiểu SimianX AI có thể được sử dụng để tách các giả định, thực hiện kiểm tra chéo và giữ một “dấu vết quyết định” có thể kiểm toán khi đánh giá các hệ thống crypto do AI điều khiển—đặc biệt khi câu chuyện và dữ liệu thay đổi nhanh.

Các dấu hiệu “sân khấu an ninh” phổ biến trong crypto dựa trên AI

Hãy chú ý đến các mô hình sau:

An ninh không phải là danh sách tính năng. Nó là bằng chứng rằng hệ thống thất bại một cách an toàn khi thế giới hoạt động theo cách đối nghịch.

Công cụ và quy trình thực tiễn (nơi SimianX AI phù hợp)

Ngay cả với các kiểm soát kỹ thuật vững chắc, nhà đầu tư và các đội vẫn cần cách đánh giá rủi ro có thể lặp lại. Một quy trình tốt nên:

Bạn có thể sử dụng SimianX AI như một khung thực tiễn để cấu trúc quy trình đó—đặc biệt là bằng cách tổ chức các câu hỏi theo rủi ro, tính toàn vẹn dữ liệu, quản trị mô hình và giới hạn thực thi, đồng thời tạo ra các ghi chú nghiên cứu nhất quán. Nếu bạn xuất bản nội dung cho cộng đồng của mình, việc liên kết nghiên cứu hỗ trợ sẽ giúp người dùng đưa ra quyết định an toàn hơn (xem trung tâm câu chuyện quy trình làm việc crypto của SimianX để xem các ví dụ về cách phân tích có cấu trúc).

Câu hỏi thường gặp về bảo mật của tiền điện tử dựa trên trí tuệ nhân tạo

Rủi ro bảo mật lớn nhất trong tiền điện tử dựa trên AI là gì?

Hầu hết các thất bại vẫn xuất phát từ hợp đồng thông minh và bảo mật vận hành, nhưng AI bổ sung một chế độ thất bại thứ hai: dữ liệu bị thao túng dẫn đến các quyết định “trông hợp lệ” nhưng gây hại. Bạn cần các biện pháp kiểm soát cho cả hai lớp.

Làm sao để biết một dự án token AI thực sự sử dụng AI an toàn?

Tìm bằng chứng: phiên bản mô hình, nguồn gốc dữ liệu, kiểm tra đối kháng và các chế độ thất bại rõ ràng (xảy ra gì khi dữ liệu thiếu hoặc độ tin cậy thấp). Nếu không có tài liệu nào về những điều này, hãy coi “AI” chỉ là marketing.

Làm thế nào để kiểm toán các dự án crypto dựa trên AI mà không cần đọc hàng ngàn dòng mã?

Bắt đầu với mô hình mối đe dọa theo lớp: kiểm soát trên chuỗi, dữ liệu/oracle, quản trị mô hình và quyền của agent. Nếu bạn không thể vẽ sơ đồ cách kết quả AI ảnh hưởng đến chuyển giá trị, bạn không thể đánh giá rủi ro.

Các agent giao dịch AI có an toàn khi hoạt động trên thị trường crypto không?

Chúng có thể an toàn, nhưng chỉ với quyền hạn tối thiểu, các hành động được cho phép, giới hạn tần suất và phê duyệt của con người cho các hành động có tác động cao. Không bao giờ cấp quyền ký không giới hạn cho một agent.

Phi tập trung hóa có làm AI an toàn hơn trong crypto không?

Không phải tự động. Phi tập trung hóa có thể giảm các điểm thất bại đơn lẻ, nhưng cũng có thể tạo ra bề mặt tấn công mới (người đóng góp độc hại, thị trường dữ liệu bị đầu độc, khai thác động lực). An toàn phụ thuộc vào quản trị và cơ chế khuyến khích.

Kết luận

Bảo mật của các loại tiền điện tử dựa trên AI đòi hỏi một tư duy rộng hơn so với các kiểm toán crypto truyền thống: bạn phải bảo vệ mã nguồn, dữ liệu, mô hình, đại lý và quản trị như một hệ thống thống nhất. Các thiết kế tốt nhất giả định rằng các đầu vào là đối kháng, hạn chế thiệt hại từ các kết quả mô hình sai, và yêu cầu bằng chứng có thể tái tạo — không phải cảm giác. Nếu bạn muốn một phương pháp có thể lặp lại để đánh giá các dự án crypto dựa trên AI, hãy xây dựng một quy trình làm việc theo danh sách kiểm tra và giữ một dấu vết quyết định rõ ràng. Bạn có thể khám phá các phương pháp phân tích có cấu trúc và nghiên cứu công cụ trên SimianX AI để làm cho các đánh giá bảo mật AI-crypto của bạn nhất quán và có cơ sở hơn.